Sulla pubblicità dei lavori:

Garofani Francesco Saverio , Presidente ... 3

INDAGINE CONOSCITIVA SULLA SICUREZZA E LA DIFESA NELLO SPAZIO CIBERNETICO

Audizione del Direttore generale dell'Agenzia per l'Italia digitale, dottor Antonio Samaritani, e dell'ingegner Mario Terranova, dirigente della medesima Agenzia, in relazione alle attività del CERT Pubblica Amministrazione.

Garofani Francesco Saverio , Presidente ... 3 ,

Samaritani Antonio , Direttore generale dell'Agenzia per l'Italia digitale ... 3 ,

Garofani Francesco Saverio , Presidente ... 6 ,

Terranova Mario , Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale ... 6 8 ,

Samaritani Antonio , Direttore generale dell'Agenzia per l'Italia digitale ... 9 ,

Terranova Mario , Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale ... 9 ,

Garofani Francesco Saverio , Presidente ... 10 ,

Artini Massimo (Misto-AL-P) ... 10 ,

Quintarelli Giuseppe Stefano (Misto) ... 10 ,

Villecco Calipari Rosa Maria (PD) ... 10 ,

Garofani Francesco Saverio , Presidente ... 11 ,

Terranova Mario , Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale ... 11 ,

Samaritani Antonio , Direttore generale dell'Agenzia per l'Italia digitale ... 12 ,

Terranova Mario , Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale ... 13 ,

Samaritani Antonio , Direttore generale dell'Agenzia per l'Italia digitale ... 13 ,

Garofani Francesco Saverio , Presidente ... 13

ALLEGATO: Presentazione informatica del Direttore generale dell'Agenzia per l'Italia digitale. La sicurezza cibernetica della Pubblica Amministrazione ... 14

Sigle dei gruppi parlamentari:

Partito Democratico: PD;

MoVimento 5 Stelle: M5S;

Forza Italia - Il Popolo della Libertà- Berlusconi Presidente: (FI-PdL);

Area Popolare (NCD-UDC): (AP);

Sinistra Italiana-Sinistra Ecologia Libertà: SI-SEL;

Scelta Civica per l'Italia: (SCpI);

Lega Nord e Autonomie - Lega dei Popoli - Noi con Salvini: (LNA);

Democrazia Solidale-Centro Democratico: (DeS-CD);

Fratelli d'Italia-Alleanza Nazionale: (FdI-AN);

Misto: Misto;

Misto-Alleanza Liberalpopolare Autonomie ALA-MAIE-Movimento Associativo italiani all'Estero: Misto-ALA-MAIE;

Misto-Minoranze Linguistiche: Misto-Min.Ling.;

Misto-Partito Socialista Italiano (PSI) - Liberali per l'Italia (PLI): Misto-PSI-PLI;

Misto-Alternativa Libera-Possibile: Misto-AL-P;

Misto-Conservatori e Riformisti: Misto-CR;

Misto-USEI-IDEA (Unione Sudamericana Emigrati Italiani): Misto-USEI-IDEA;

Misto-FARE! - Pri: Misto-FARE! - Pri;

Misto-Movimento PPA-Moderati: Misto-M.PPA-Mod.

PRESIDENZA DEL PRESIDENTE

FRANCESCO SAVERIO GAROFANI

La seduta comincia alle 14.10.

Sulla pubblicità dei lavori.

PRESIDENTE. Avverto che la pubblicità dei lavori della seduta odierna sarà assicurata anche attraverso la trasmissione televisiva sul canale satellitare della Camera dei deputati e la trasmissione diretta sulla web-tv della Camera dei deputati.

Audizione del Direttore generale dell'Agenzia per l'Italia digitale, dottor Antonio Samaritani, e dell'ingegner Mario Terranova, dirigente della medesima Agenzia, in relazione alle attività del CERT Pubblica Amministrazione.

PRESIDENTE. L'ordine del giorno reca, nell'ambito dell'indagine conoscitiva sulla sicurezza e la difesa nello spazio cibernetico, l'audizione del Direttore generale dell'Agenzia per l'Italia digitale, dottor Antonio Samaritani, e dell'ingegner Mario Terranova, Responsabile dell'area sistemi, tecnologie e sicurezza informatica della medesima Agenzia, in relazione alle attività del CERT Pubblica Amministrazione. Saluto il dottor Samaritani e l'ingegner Terranova, che ringrazio per la loro presenza.

Ricordo che alle ore 15.10 dobbiamo concludere l'audizione, quindi raccomando la massima sintesi ai nostri due ospiti, in maniera da lasciare spazio anche alle domande e alle osservazioni dei colleghi.

Lascio subito la parola al Direttore generale dell'Agenzia per l'Italia digitale, dottor Antonio Samaritani.

ANTONIO SAMARITANI, Direttore generale dell'Agenzia per l'Italia digitale. Grazie, presidente, buongiorno a tutti. Noi abbiamo sviluppato una presentazione che segue questa agenda: inizia con un inquadramento generale (che farò io) sulla sicurezza nella Pubblica Amministrazione, sui temi della cyber security e su come il Piano triennale e quanto stiamo andando ad affrontare come modello complessivo vada a indirizzare i temi della sicurezza.

Poi si entrerà nello specifico nel ruolo del CERT-PA, nelle attività che stiamo facendo e, infine, negli sviluppi in corso e prospettive future, di cui vi parlerà l'ingegner Terranova.

Venendo al primo punto, ossia da dove partiamo e come mai l'esigenza di un modello di riferimento, ci sono parecchi elementi di cui parlare. Partiamo dal Rapporto CIS 2014. Questo rapporto era uno studio basato più sulla necessità di rispondere ai temi della sicurezza in una logica di conoscenza dei rischi e dei problemi che metteva in luce alcuni punti fondamentali, fra i quali quello della superficie d'attacco, ossia la numerosità dei data center.

In Italia, nella Pubblica Amministrazione, abbiamo un numero imprecisato di data center, ma superiore agli undicimila. L'agenzia per l'Italia Digitale (AgID) ha compiuto uno studio su un migliaio di data center, che rappresentano un campione statisticamente significativo. Vedremo, poi, alcuni risultati sui quali potremo svolgere delle considerazioni.

Il secondo spunto dal quale siamo partiti è il Quadro strategico nazionale, che definisce le linee tecniche e le linee guida, ossia come deve essere protetto il patrimonio informativo; inoltre, dà delle prime linee guida anche sulla razionalizzazione dei dati dei CED o dei data center e, soprattutto, Pag. 4 fornisce le chiavi di riferimento dell'azione del CERT PA di cui vi parlerà l'ingegner Terranova.

L'ultimo punto che è stato alla base della maturazione del nostro pensiero riguarda la Crescita digitale, che è il documento strategico del Governo per lo sviluppo dei servizi.

Questo parla ovviamente di riduzione dei data center, ma il punto fondamentale è che, se vogliamo andare verso una strategia di digitalizzazione della Pubblica Amministrazione con tutti i servizi e i dati della Pubblica Amministrazione accedibili da un cittadino in mobilità, quindi via tablet piuttosto che telefonino o banalmente con una connessione internet via PC, è chiaro che il tema della sicurezza — che prima poteva essere relegato solo a certi ambiti – diventa un tema assolutamente generale e pervasivo rispetto ai nostri comportamenti complessivi e all'utilizzo che tutti noi come cittadini facciamo dello strumento informatico.

Il tema della progettazione di Crescita digitale e, quindi, dei servizi con il Progetto Italia login, di cui avete sentito sicuramente parlare e su cui l'attività dell'Agenzia si sta focalizzando, non può prescindere dall'avere a lato un Piano integrato della sicurezza.

Abbiamo sviluppato un frame strategico, che peraltro è stato approvato anche dal Comitato d'indirizzo di AgID. Si è trattato, infatti, di un lavoro corale in quanto nel Comitato d'indirizzo di AgID abbiamo la rappresentanza della Presidenza del Consiglio, di alcuni Ministeri importanti e anche dei territori, perché abbiamo un rappresentante regionale e uno dei comuni, per cui è un frame di riferimento che ha già una sua maturità. Provo ad illustrarvelo brevemente nelle linee fondamentali, perché mi rendo conto che sembra complesso.

Noi stiamo sostanzialmente dicendo cosa dobbiamo avere per dar corpo a quella visione strategica che vede tutti servizi della Pubblica Amministrazione accedibili per un cittadino in maniera semplice e via mobilità. Dobbiamo avere un Piano delle infrastrutture materiali ossia data center, cloud e connettività che dobbiamo controllare e che deve essere allineato a degli standard di sicurezza, non ultimo il tema della riduzione dei data center in quanto non solo efficienza, ma riduzione della base d'attacco.

Poi abbiamo il layer intermedio, che è composto dalle infrastrutture immateriali, ovvero quelle piattaforme di servizio che possono diventare comuni a tutte le amministrazioni e che rispetto alla sicurezza hanno un ruolo fondamentale perché sono dei punti di controllo centrale e rappresentano degli elementi di standard attraverso i quali propagare gli standard al resto della Pubblica Amministrazione.

Mi spiego meglio. Cosa abbiamo nelle infrastrutture immateriali? Abbiamo il sistema dei pagamenti elettronici per la Pubblica Amministrazione, che è importante perché avere tutte le Pubbliche Amministrazioni collegate allo stesso nodo dei pagamenti che oggi è un hub che consente di collegare tutti i prestatori di servizi di pagamento italiani (abbiamo 43 prestatori di servizio accreditati: sistema bancario, Lottomatica, SISA, eccetera) consente al cittadino di scegliere su quale servizio di pagamento andare, assicura trasparenza, ma permette anche, dal punto di vista della cyber security, di avere un unico nodo centrale attraverso cui controlliamo i flussi finanziari.

L'altro nodo fondamentale è il Sistema pubblico di identità digitale (SPID) che ha tanti riflessi; innanzitutto quello dell'utilità e della coerenza al modello, per cui, se diamo a tutti i cittadini un unico sistema di accesso, stiamo facilitando enormemente quel percorso al digitale. Oggi è già operativo, abbiamo tre operatori accreditati e circa 60.000 cittadini iscritti al Servizio SPID, stiamo finendo l'aspetto del rodaggio, quindi stiamo andando verso la fase definitiva e la diffusione massiccia.

Perché è importante dal punto di vista della sicurezza? Come rappresentato dai documenti che vi ho citato, uno dei punti fondamentali per la cyber security è quello della cultura e dell’awareness. Dare un'unica password o, per meglio dire, sistemi di credenziali controllati alla fonte, dove viene richiesto un documento di identità Pag. 5che deve essere valido e conservato in una modalità certa e sicura, consente di eliminare gran parte dei problemi di furti di identità che si hanno con delle credenziali tradizionali. Quindi c'è un elemento di controllo di sistema che diventa importante.

Pensate semplicemente alla sharing economy: poter avere un'identità certa in un sistema di credenziali che possono essere fittizie rispetto a tutti i servizi della sharing economy che vuol dire, ad esempio, prendere in affitto una casa o una camera con AIRBNB significa avere l'identità certa dei due interlocutori che effettuano la transazione, quindi una cyber security che si trasmette e diventa anche una sicurezza fisica.

Voglio velocemente dire soltanto due parole sugli elementi di piattaforme che hanno un'implicazione con la sicurezza e, in particolare, sui base registers, ossia quei database di interesse nazionale che vanno protetti con maggiore cura ed attenzione. Qui dentro c'è, ad esempio, la nuova Anagrafe nazionale della popolazione residente (ANPR) che deve avere degli elementi di gestione di una sicurezza attiva o passiva ben diversa da quella attuale.

Questo è un elemento fondamentale rispetto alla sicurezza complessiva del modello, perché una cosa è avere 8.000 anagrafi distribuite sul territorio, con 8.000 livelli teorici di sicurezza diversi, altra cosa è avere un sistema centrale monitorato in modo singolo e comunque con processi, procedure e standard definiti alla base.

Passo ora agli ecosistemi verticali, che sono i servizi dati al cittadino, quindi scuola, turismo, sanità, eccetera; anche qui stiamo facendo un lavoro di segmentazione delle politiche di sicurezza, perché gestire dati o servizi sanitari è diverso dal gestire servizi sul turismo, dove possiamo avere livelli diversi in funzione dell'utilizzo dei dati e dei servizi.

A latere di questo modello abbiamo la Governance e la Sicurezza. Nella Governance ci sono tutti quei processi, quelle procedure e quei sistemi di controllo che consentono la gestione del modello; quindi indicatori di prestazioni chiave (KPI) che consentono di verificare che tutto stia solidamente in piedi.

Vi è poi tutta l'attività, che verrà descritta dettagliatamente parlando del CERT-PA, che stiamo mettendo in piedi specificatamente come aggancio alla sicurezza che il modello deve avere. Vi cito solo alcune cose. Il lato più basso sta per tutta la parte di knowledge database, quindi le informazioni di base che devono essere raccolte per far sì che ogni singola azione, ogni singolo attacco, ogni singola percezione di rischio diventi una storia.

L'ingegner Terranova, poi, vi parlerà in dettaglio del sistema del knowledge database che AgID sta costruendo proprio con il CERT-PA allo scopo di raccogliere tutte le informazioni in modo da non limitarci a gestire un caso singolo, consentendo al caso singolo di diventare un pezzo di patrimonio informativo e di storia e quindi ci consenta di fare le verifiche, le risposte, l’early warning, il monitoraggio.

Abbiamo infatti un sistema di conoscenza che stiamo gradualmente implementando e che si va ad associare all'altro punto fondamentale, che è quello dell'Infosharing della nostra costituency, per cui tutte le Pubbliche Amministrazioni saranno agganciate alla nostra piattaforma di Infosharing, in modo che una minaccia sia immediatamente condivisa e, mentre da una parte alimenta il database, dall'altra viene gestita per la risposta che dobbiamo dare.

Questo è nel complesso il modello che stiamo implementando. Adesso vado veloce sulle slide di dettaglio. Ci terrei, tuttavia, a soffermarmi sulle infrastrutture immateriali e, quindi, sulle regole di sicurezza che stiamo mettendo in piedi e le infrastrutture fisiche, ossia il livello più basso del nostro modello.

Abbiamo fatto un censimento su circa 1.000 data center in Italia e, come vedete nel grafico a torta della slide a pagina 33, abbiamo preso un campione statisticamente significativo, perché c'è la Pubblica Amministrazione Centrale (PAC), ci sono i comuni, le ASL, le province (abbiamo iniziato lo studio due anni e mezzo fa), quindi rappresenta una disposizione statisticamente Pag. 6 significativa per un totale di 896 data center gestiti.

Poi abbiamo due altre slide, una sulle PAC e una sulle pubbliche amministrazioni locali (PAL), e vi cito solo alcuni numeri significativi. Oltre il 90 per cento delle PAC (rappresentate nella torta di destra) utilizza i CED ad uso esclusivo; ogni amministrazione ha il proprio CED, quindi in quella logica di modello cloud siamo molto distanti.

Il secondo elemento che va letto insieme è la torta di sinistra, dove vedete che il 30 per cento dei data center analizzati sta sotto i 50 metri quadri. Questo è un punto fondamentale se vogliamo parlare di riduzione dell'attacco di cyber security, perché dimensioni minimali di questo genere non hanno la massa critica per poter affrontare il lavoro che quel modello digitale richiede.

Se lo andate a guardare su degli altri aspetti, nell'istogramma di destra vedete che in termini anche banali di sicurezza fisica il 40 per cento dei data center non è in possesso del certificato di agibilità.

Se andiamo sulle PAL, la situazione è anche peggiore in termini di numerosità di data center e di utilizzo. L'unica cosa che migliora è lo sharing delle risorse, quindi migliora leggermente in termini di utilizzo esclusivo di un CED, perché abbiamo una condivisione nel 14 per cento dei casi. Tuttavia in termini di sicurezza fisica e di dotazione infrastrutturale il panorama rimane simile. Questo è il lavoro da fare sulla parte dei data center, perché nel nostro modello abbiamo rappresentato in maniera importante l'esigenza di fare un lavoro profondo di definizione dei nuovi standard tecnologici.

Salto tutta la parte di dettaglio sui vari progetti restando a disposizione per le domande, e lascio la parola all'ingegner Terranova per la parte di descrizione specifica del CERT.

PRESIDENTE. Grazie per la rapidità e la sintesi. Do ora la parola all'ingegner Terranova.

MARIO TERRANOVA, Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale. Io prima di tutto voglio ringraziare il presidente e la Commissione per averci dato la possibilità di illustrare l'attività del CERT e il nostro punto di vista sulla sicurezza cibernetica nazionale.

Il mio obiettivo non sarà quello di riferire sullo stato delle minacce e sulle criticità poste in questo momento, perché nelle precedenti sedute di questa indagine conoscitiva esperti più illustri vi hanno già ampiamente descritto il quadro di riferimento, che è riconducibile a una situazione di cyber warfare, cioè di conflittualità a livello cibernetico in cui ci si confronta in maniera più o meno sotterranea.

Questo ha conseguenze importanti anche per il CERT della Pubblica Amministrazione perché, mentre in passato aveva un senso pensare che i dati della Pubblica Amministrazione non fossero appetibili per un eventuale attaccante, adesso la situazione si è ribaltata e, a livello mondiale la Pubblica Amministrazione si pone ai primissimi posti come target per gli attacchi informatici.

Il CERT-PA si inquadra nella struttura di protezione cibernetica del Paese, che è stata disegnata dal decreto del Presidente del Consiglio dei ministri del 24 gennaio 2013. Il CERT-PA, infatti, si costituisce ufficialmente a dicembre del 2013 ma nasce adulto, perché poggia sulle esperienze iniziate nei primissimi anni del millennio con il CERT-GOV, struttura realizzata sotto la spinta di Claudio Manganelli che affiancava l'Ufficio sicurezza della Rete Unitaria della Pubblica Amministrazione (RUPA) essendo di fatto la struttura più operativa. Non dimentichiamo, infatti, che il CERT è destinato alla prevenzione e alla risposta, sua caratteristica fondamentale.

Successivamente il CERT-GOV si è evoluto nel CERT-SPC e il quadro strategico menziona proprio il CERT-PA come evoluzione del CERT-SPC. Quindi si tratta di una struttura nuova che, però, ha radici profonde e si pone come una delle tre colonne principali della struttura cibernetica nazionale che vede al di sopra, con funzioni di coordinamento e di indirizzo, il Nucleo di sicurezza cibernetica (NSC) – ossia la specializzazione Pag. 7 cibernetica del Comitato interministeriale per la sicurezza della Repubblica (infatti ne ripercorre la struttura semplificandola) – destinato ai problemi del cyber.

Il livello operativo è costituito dai tre CERT principali nazionali, e come basamento considero il Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture (CNAIPIC) che non ha la missione di un CERT, in quanto è una struttura di monitoraggio e repressione perché ha le caratteristiche della polizia giudiziaria. La cosa importante è che, essendo una struttura che monitora in maniera costante il cyberspazio, è una sorgente di allerta, un sensore nel mondo cibernetico, una sorgente da cui i CERT assumono la loro linfa.

Il CERT Difesa ovviamente ha il ruolo di gestire l'ambito militare, che ha le sue peculiarità, ma attenzione: la Prima Guerra mondiale è stata l'ultimo conflitto in cui il fronte era individuabile in modo preciso; poi l'avvento e la predominanza dell'arma aerea – che Douhet nel 1915 aveva giustamente individuato come l'arma del futuro – ha reso labile questa distinzione, tanto che nella Seconda Guerra mondiale il numero dei morti civili ha superato quello dei militari, e Hiroshima non era sul fronte fisico, essendo questo diventato evanescente.

Le guerre cibernetiche portano all'estremo questo concetto, cioè il fronte della guerra cibernetica è lo spazio cibernetico totalmente condiviso da tutti, per cui questa distinzione fra ambito militare e ambito civile diventa un legacy, una conseguenza del passato, ma non una prospettiva del futuro.

È facile pensare che un eventuale attaccante abbia più interesse a bloccare il sistema di distribuzione dell'energia elettrica che non il sistema di comunicazione tra i carri armati, anche perché in una guerra cibernetica i carri armati rimangono nei garage.

Il ruolo che il CERT Difesa deve assumere è, quindi, quello di anello di congiunzione tra l'ambito civile del sistema di Difesa cibernetico (i tre CERT) e il mondo NATO, in cui ci sono flussi informativi importanti e bisogna risolvere dei problemi concreti legati, ad esempio, al fatto che i sistemi di classifica a livello NATO e a livello nazionale sono differenti, per cui il trasferimento delle informazioni dall'uno all'altro ambito non è un problema di semplice soluzione, ma va indagato, studiato e risolto, in quanto siamo in costante contatto e scambio informativo sia con il CERT Difesa sia con il CERT nazionale.

Non è stato per mania di grandezza che ho messo il CERT PA al centro e ai lati i due CERT nazionale e Difesa, ma perché entrambi sono i gateway verso il mondo esterno: il CERT Difesa sotto il profilo NATO; il CERT nazionale verso il mondo dei CERT internazionali, l'Agenzia europea per la sicurezza delle reti e dell'informazione (ENISA) ed altri organismi, come la dottoressa Forsi ha sottolineato in modo molto preciso nella sua presentazione. Il CERT nazionale è il point of contact nazionale per i problemi di sicurezza cibernetica.

Tra l'altro, questa struttura, con l'aggiunta del Dipartimento informazioni per la sicurezza della Repubblica (DIS), è la struttura che concretamente si è ritrovata a gestire gli eventi di maggiore importanza verificatisi in questi anni e, forse, dovrebbe essere formalizzata come più operativa e tecnica rispetto alla struttura più politica e strategica del Nucleo di sicurezza cibernetica nella gestione degli eventi.

Un punto fondamentale è stabilire il livello della minaccia, compito che viene svolto dal Nucleo di sicurezza cibernetica (NSC), il quale innesca la catena di allerta. Stabilire il livello della minaccia in prima battuta è tuttavia un problema tecnico, tanto che normalmente il Nucleo di sicurezza cibernetica viene convocato (più volte anche d'urgenza), ma il problema fondamentale è che nel NSC, formalmente, i CERT non ci sono. In realtà ci sono perché sono presenti le amministrazioni presso cui operano: c'è il MISE e, quindi, c'è il CERT nazionale; c'è AgID e, quindi, c'è il CERT della Pubblica Amministrazione e c'è la Difesa perché c'è il CERT Difesa, ma è una modalità non diretta. Pag. 8

ROSA MARIA VILLECCO CALIPARI. Mi scusi ma non sono rappresentati nel Nucleo Interministeriale Situazione e Pianificazione (NISP)?

MARIO TERRANOVA, Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale. Sono rappresentati, ma il problema vero, quando si verifica un evento, è stabilire il colore dell'evento, che ha tutta una serie di conseguenze. Ne abbiamo avuto prove concrete, perché stabilire se è giallo o se è rosso fa sì che normalmente ci sia un turbinio di telefonate fra i vari CERT e le varie persone per acquisire il parere di ciascuno. Forse a quel punto sarebbe opportuno istituzionalizzare questo tipo di processo.

Non descrivo la slide a pagina 38 perché sarebbe troppo lungo, ma l'ambito del trapezio è la constituency istituzionale del CERT, che comprende la PAC, le regioni e le città metropolitane. Ovviamente rispondiamo a tutte le Pubbliche Amministrazioni che ci chiamano su un canale di allertamento e facciamo di tutto. Formalmente il CERT lavora in orario d'ufficio per cinque giorni alla settimana, però qualcuno risponde sempre, anche il sabato e la domenica.

A fianco della constituency istituzionale stiamo coagulando (non vogliamo allargarci, ma vorremmo essere il punto di riferimento in cui si coagulano la competenza e l'esperienza sulla sicurezza informatica come community del CERT-PA) tutte le strutture rappresentate, in particolare tutte le strutture del Nucleo di sicurezza cibernetica che hanno un account sulla nostra piattaforma di Infosharing, che ha reso possibile lo scambio di informazioni digitali e voluminose per gestire gli eventi che ci sono stati.

È stata proprio la presenza di questa infrastruttura che ha segnato l'uscita dalla fase pilota (la fase sperimentale avvenuta un anno fa) e l'inizio della fase di regime, ancorché di continuo sviluppo, perché nella sicurezza è un processo circolare di continuo sviluppo.

Nella community quindi tutti possono interagire nei modi più completi. Infatti, la piattaforma di Infosharing è il servizio di base su cui poggiano tutti i servizi che vengono erogati dalla struttura; questa è stata realizzata ad hoc, con l'obiettivo di semplificare il più possibile il co-working ed è una piattaforma di lavoro collaborativo che consente di disporre, attraverso la rubrica, dei riferimenti delle persone da contattare nel momento del bisogno. Abbiamo una rubrica che cresce costantemente con oltre cento nominativi; l'accesso è nominativo per ragioni di imputabilità.

Il secondo aspetto è la gestione automatizzata della protezione delle informazioni. Le informazioni gestite dalla piattaforma sono ad accesso pubblico, ad accesso controllato e ad accesso protetto, e questa qualificazione viene gestita dalla piattaforma stessa, sulla quale ciascun utente carica nel proprio profilo la propria chiave crittografica PGP o GPG (la scelta di tale tipo di sistema nasce dal fatto che è lo standard nel mondo dei CERT a livello internazionale). A quel punto la access control list che è associata a ciascun documento specifica se la persona possa accedere a un certo documento, ed è il sistema che si preoccupa di codificarlo nello scambio in maniera automatica e, pertanto, può essere acceduto anche da reti non protette.

L'Ammiraglio Di Biase nella sua audizione vi ha parlato della Rete sicura che si sta realizzando per la gestione della sicurezza cibernetica. È importante che, oltre alla connessione, ci siano servizi che consentano questo tipo di interazione, infatti gli sviluppi futuri prevedono che le piattaforme di Infosharing dei vari CERT colloquino direttamente tra loro e non attraverso un operatore che scrive il messaggio di posta elettronica che contiene quanto è scritto dentro una base e poi lo copia nell'altra.

La parte pubblica della piattaforma di Infosharing è messa a disposizione della comunità attraverso il sito web.

Faccio solo un flash sull'attività del CERT, che si riassume fondamentalmente nell'emanazione di un insieme di bollettini in caso di evento significativo da segnalare oppure di avvisi (le notices) che sono eventi Pag. 9di particolare rilevanza da notificare a certe persone.

Il punto fondamentale su cui volevo richiamare l'attenzione è che è vero che il CERT-PA è un CERT che gestisce la sicurezza per sentito dire, perché non ha sonde sue, non c'è il videowall su cui si accendono gli allarmi, ma le segnalazioni più importanti derivano dalle attività di monitoraggio che lo stesso CERT-PA effettua al suo interno, che producono l'attività di analisi da parte degli analisti del CERT e poi sfociano nella produzione del bollettino.

Ovviamente, anche le segnalazioni che arrivano dall'esterno vengono gestite, ad esempio, notificando alle scuole gli attacchi che subiscono.

ANTONIO SAMARITANI, Direttore generale dell'Agenzia per l'Italia digitale. Questo è un punto importante: noi stiamo cercando di passare da una logica di Infosharing documentale a una logica proattiva, che facciamo attraverso i numeri che avete visto. Quindi vi è, da una parte, l'attività di analisi e, dall'altra, l'emissione di bollettini che, sulla base delle nostre analisi, avvertono di potenziali rischi e potenziali minacce.

L'attività, dunque, si sta spostando dalla parte di distribuzione di informazioni, che avviene da antenne che non sono le nostre, a un'attività proattiva, fatta sulla base delle analisi che produciamo quotidianamente e, comunque, con 631 allerte che sono state gestite.

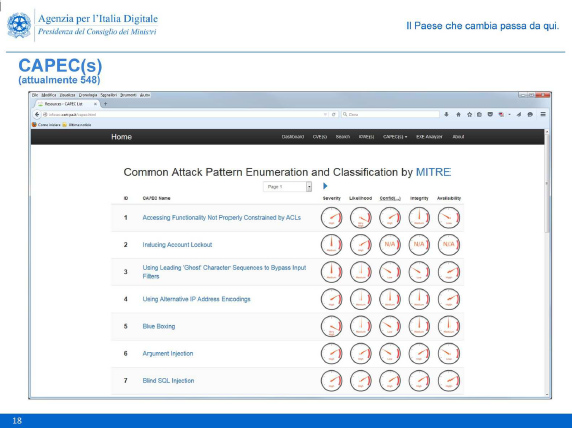

MARIO TERRANOVA, Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale. Siccome la nostra è un'attività operativa, uno degli aspetti consiste nel procurarci gli strumenti. È chiaro che sfruttiamo sorgenti di vario genere e prodotti di mercato, però il direttore all'inizio ha accennato alla cyber security knowledge database, che è un insieme di tante cose, in particolare un repository di vulnerabilità, percorsi di attacchi, sull'esempio del MITRE americano.

Quello che viene proiettato è infatti uno strumento che stiamo sviluppando e che a breve sarà messo a disposizione della community, che si alimenta da varie fonti. Nella fattispecie è il NIST (National Institute of Standards and Technology) che gestisce i Common vulnerabilities and exposures, mentre il MITRE gestisce i percorsi d'attacco, per cui davanti a una certa situazione sono in grado, grazie a questi strumenti, di classificarla in maniera standard se qualcuno l'ha già classificata.

Tra l'altro, è importante avere una base national vulnerability database nazionale per due ragioni. La prima ragione è che ci sono cose che nel database americano e internazionale non andranno mai. Uno dei primi eventi che abbiamo dovuto gestire come CERT è stata una vulnerabilità scoperta in un software bibliotecario di largo utilizzo in Italia.

Si tratta di un software bibliografico, sviluppato in Italia e usato da tutte le università, che nel corso di un vulnerability assessment ha evidenziato una vulnerabilità nel sistema di autenticazione, per cui si poteva assumere il controllo dell'intero sistema, non del programma, e a quel punto si diventava super-user della macchina su cui questo software girava.

Avvisati della problematica dall'amministrazione che aveva riscontrato questa anomalia, abbiamo contattato immediatamente il fornitore, è stata fatta la patch di sicurezza ed è stata distribuita. La vulnerabilità di questo software italiano sul MITRE non comparirà mai, quindi tutto quello che c'è su quello americano più la nostra parte è fondamentale.

Non è così ovvio che qualcuno voglia mettere a disposizione erga omnes a livello globale una certa informazione, quindi il controllo di queste informazioni deve rimanere nelle nostre mani. Non siamo riusciti a tenere nelle nostre mani il controllo dei sistemi di telecomunicazione, perché non abbiamo più un provider ICT nostrano, ma cerchiamo almeno di tenere questo.

La sorgente di molte delle nostre segnalazioni è questo sistema, sviluppato all'interno, che monitora una serie di fonti, andando a cercare le parole chiave che l'analista ci inserisce, quindi è un sistema di Open source intelligence centre (OSIC), ovviamente molto limitato nelle dimensioni. Pag. 10 Mentre stavamo sviluppando questo, operavamo con sistemi più evoluti, ma la cosa sorprendente è che la maggior parte dei bollettini veniva da qui, quindi, forse il valore commerciale di un oggetto non è la cosa più importante per definire la sua utilità.

L'ultimo aspetto che mi preme sottolineare è che a livello europeo sta partendo il Progetto Shield di cui siamo una parte importante, perché abbiamo in carico la definizione di quelli che dovrebbero essere i requisiti. Questo progetto mira a studiare la possibilità che dopo la virtualizzazione delle reti, le famose VPN (virtual private network), e dopo la virtualizzazione dell’hardware si possano visualizzare anche i sistemi di sicurezza, per cui la sicurezza viene creata on demand piuttosto che andando a prendere un apparato che magari devo far venire dagli Stati Uniti.

Mi scuso per avervi preso più tempo di quanto avessi previsto, spero di essere stato abbastanza chiaro nonostante la veemenza e la celerità e, ovviamente, sono a disposizione per qualsiasi domanda, anche per quelle che vorrete mandarmi per iscritto nei giorni prossimi.

PRESIDENTE. Grazie, ingegnere. Lascio la parola ai colleghi che intendano intervenire per porre quesiti o formulare osservazioni.

MASSIMO ARTINI. Grazie, presidente. Passo direttamente alle domande per evitare di perdere tempo.

Credo che l'enormità del numero dei data center possa essere ridotta non solo con una presenza di reti di collegamento sicure, ma anche con una capacità di banda che al momento non credo sia disponibile. Ho accolto con piacere la pubblicazione delle linee guida, ma mi domando quante persone monitorino o scoprano eventuali minacce e verifichino i problemi sulla Pubblica Amministrazione.

Per realizzare quel tipo di modello, quale investimento sarebbe necessario da un punto di vista delle infrastrutture? Credo che riducendo il numero di data center si riducano anche i costi massicci per la Pubblica Amministrazione a livello di esercizio, è un investimento che negli anni porta senz'altro a una riduzione.

L'ingegner Terranova ragionava della necessità per i CERT di essere operativamente più vicini (intendo proprio dal punto di vista fisico) e contemporaneamente di avere un unico referente che rispetto al Nucleo di sicurezza cibernetica dia il colore alla minaccia. Vorrei capire se questo sia uno spunto da porre anche nella parte di eventuali modifiche normative da apportare al decreto del Presidente del Consiglio dei ministri. Grazie.

GIUSEPPE STEFANO QUINTARELLI. Magari è borderline rispetto ai temi trattati, ma, visto che la sicurezza è un fatto complessivo e che l'anello più debole rende debole tutta la catena, vorrei soffermarmi su un tema che mi interessa molto: gli operatori di telecomunicazioni, quando si trovano a dover segnalare eventuali problemi di sicurezza ai propri utenti, spesso sono costretti a diffondere degli indirizzi IP che, rispetto alla normativa sulla privacy, sono dati personali.

Questo, a quanto mi consta, fa sì che alcuni operatori, seppur consapevoli di un eventuale problema di sicurezza, non lo comunichino agli abbonati.

Se per caso un eventuale problema è legato a un'operazione sotto copertura da parte della giustizia, per l'operatore che comunica a un soggetto che potrebbe essere oggetto di un attacco può anche configurarsi un caso di ostruzione all'attività della giustizia. Non credete, quindi, che potrebbe essere opportuno proporre una variazione normativa in modo da escludere una responsabilità dell'operatore che comunica eventi segnalati dal CERT ai suoi utenti, escludendo potenziali responsabilità di ostruzione alla giustizia e vincoli della privacy?

ROSA MARIA VILLECCO CALIPARI. Mi ha incuriosito un passaggio dell'ingegner Terranova con riguardo al CERT Difesa e quello successivo sull'importanza della presenza dei CERT all'interno del Nucleo di sicurezza cybernetica. Vorrei Pag. 11chiedere all'ingegnere una maggiore specifica, perché l'ha lasciato in sospeso. Ha fatto un passaggio come per dire che quel pezzo non dovrebbe essere diviso. Vorrei capire meglio cosa volesse intendere visto che la frase è rimasta a metà, perché la minaccia non si può più definire in base ai confini territoriali, tantomeno nel cyber.

Siamo un po'indietro; per fortuna c'è stato il Quadro nazionale strategico e poi il Piano nazionale strategico, però l'Italia è arrivata in ritardo rispetto ad altri Paesi. Visto che lo affrontiamo, affrontiamolo al meglio. Si tratta di un elemento importante, perché questa Commissione, oltre alle audizioni, ha fatto anche delle missioni presso il RIS, quindi abbiamo contezza di quanto avviene sia sul CERT, sia nella parte del cosiddetto «mondo delle informazioni secretate», che la Difesa si trova a dover gestire secondo procedure complicate. Vorrei capire meglio questo punto.

Lei ha poi fatto riferimento a un programma – che pensavo fosse quello di Hacking Team, perché è uno dei programmi più usati in questo Paese da apparati di sicurezza, Forze dell'ordine e procure.

Su questo c'è un'attenzione da parte anche del Copasir di cui faccio parte. Visto che sulle aziende, sugli acquisti, su da chi e su cosa compriamo è scoppiato un bubbone di cui si occupa la procura di Milano e non abbiamo più contezza di quanto sta avvenendo, ma sicuramente è un mondo molto ampio, variegato e aggredibile da attori stranieri e statuali, per far riferimento a una minaccia più ampia e con i più diversi attori, laddove a volte anche gli alleati possono essere attori interessati a conoscere informazioni pregiate, c'è da parte vostra un suggerimento, un'ipotesi, una definizione normativa, qualcosa che ci possa aiutare? Grazie.

PRESIDENTE. Lascio la parola all'ingegner Terranova per la replica.

MARIO TERRANOVA, Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale. Rispondo sulle tematiche che mi sono più congeniali, a partire dal discorso dell'onorevole Artini sulla vicinanza dei CERT. Io sono convinto che un modello analogo a quello tedesco, che vede raccolti nel BSI tutti gli aspetti di sicurezza, non sia il miglior modello. Infatti, le differenze e peculiarità che noi abbiamo nei tre CERT sono una ricchezza.

Oggi non è formalizzato; esiste nei fatti, nelle cose, nel senso che il protocollo d'intesa che ci lega al CERT nazionale (quello che è iniziato e ancora non sottoscritto con il CERT Difesa) porta a uno scambio continuo di informazioni.

Quello che ci manca oggi è il fatto che lo scambio continuo di informazioni è frutto della buona volontà e non è riconosciuto e riconoscibile; poi forse non bastano soltanto i tre CERT, ma servirebbe un organismo strettamente tecnico che faccia l'istruttoria da portare al tavolo del Nucleo di sicurezza cybernetica, dove deve esserci una cartellina con un rapporto ponderato, fatto rapidamente perché ovviamente i problemi non aspettano.

Il problema della riservatezza è un problema importante e dovrebbe essere coperto da vincoli come i non disclosure agreement tra le varie strutture. Ho, infatti, il problema di dover anonimizzare una serie di informazioni, altrimenti devo necessariamente scalare sul livello superiore di protezione delle informazioni. Pertanto, è necessario un meccanismo di classifica (lasciatemi usare questo termine improprio) delle informazioni gestite per la sicurezza dai CERT.

Questo deve essere diverso da quello generale che vede riservato, riservatissimo, segreto e segretissimo, perché quello è stato pensato per altre cose. Da qui la possibilità di comunicare rapidamente e con facilità proprio utilizzando quelle piattaforme di cui si diceva prima, laddove il confinamento è assicurato dallo strumento.

Passa alla domanda sul CERT Difesa. Faccio subito un esempio paradigmatico: esistono le esercitazioni di sicurezza (se ne fanno ogni anno; il MISE ogni due) e l'esperienza è che il CERT Difesa non partecipa alle esercitazioni civili o vi partecipa come uditore, mentre partecipa in maniera Pag. 12pesante a quelle NATO essendo, ovviamente, centrato su queste.

Questa dicotomia dovrebbe essere risolta, anche perché è vero che il CERT Difesa è l'unico dei tre CERT che lavora direttamente, nel senso che è anche un SOC (Security Operations Center) con le lucette che si accendono e le tastiere, cosa che non abbiamo né io, né la dottoressa Forsi perché non è il nostro compito, anche perché fatti seri che sono successi hanno dimostrato che i computer non hanno divisa, per cui il computer del Ministero della difesa, se viene compromesso, compromette quelli della difesa, ma anche quelli degli altri. Per questo è necessario il dialogo e la cooperazione.

Oggi il CERT Difesa ha un suo sistema di Infosharing; noi abbiamo il nostro, il CERT nazionale ha il suo e questo è giusto perché ciascuno ha la propria constituency, ma oggi questi sono separati. Bisogna costruire il collante che permetta di comunicare nella maniera più diretta possibile; esistono gli standard per poterlo fare, quindi sarebbe il caso di farlo.

ANTONIO SAMARITANI, Direttore generale dell'Agenzia per l'Italia digitale. Su questo credo che abbiamo risposto; mancano il tema dei data center, quello dei finanziamenti e, infine, quello delle aziende.

Ovviamente si tratta di un percorso lungo e complicato, e il modello che vi ho mostrato all'inizio tende proprio a prendere una serie di elementi critici e strategici – quali i sistemi di autenticazione e i database di interesse nazionale – e a portarli al centro. Quindi, possiamo dare un primo livello di risposta semplicemente portando al centro alcuni elementi strategici e fondamentali della costruzione dell'impianto.

È chiaro che questo non basta, perché, come diceva prima l'ingegner Terranova, io entro da un punto qualunque di una periferia e accedo, quindi c'è da fare quel percorso di riduzione dei data center, dove un punto nodale sarà – almeno per l'inizio di questo percorso – il Piano triennale previsto nello Statuto che AgID è tenuta a fare e che non era mai stato fatto anche perché siamo un'amministrazione nuova che oggi sta finalmente assestandosi sull'operatività e che ci viene richiesto anche dalla legge di stabilità. Infatti, per quanto riguarda la parte di spesa IT, la legge di stabilità 2016 dice che AgID fa il Piano triennale e – attraverso questo, che costituisce anche la baseline di cost –, vengono definiti i risparmi da reinvestire in progetti di innovazione.

Qua dietro c'è un pezzo di risposta anche ai finanziamenti. Ovviamente mi rendo conto che non basta perché la ruota va fatta partire; noi stiamo lavorando anche alla costruzione dei collegamenti con tutto il sistema regionale per quanto riguarda l'altro pezzo dei fondi strutturali, quello dei POR, che prevedono, per esempio, attività sui data center. Stiamo anche lavorando per fare in modo che queste operazioni siano coordinate almeno dal punto di vista tecnico.

Il nostro Piano triennale conterrà, quindi, le linee guida e gli obiettivi. Non vorrei andare a dire se i data center debbano essere 7, 14 o 21, perché qualunque numero mettiamo o rischia di essere velleitario o non è l'inizio del percorso.

Stiamo cercando, invece, di concentrarci sugli obiettivi di performances, di costo e – essendo una Pubblica Amministrazione – aggiungerei anche qualcosa tipo green, ossia consumo elettrico e, ovviamente, tutto il tema cyber security che si devono raggiungere in tre anni.

A questo punto deve partire un percorso di selezione naturale e di logiche che possono essere della singola amministrazione complessa che decide di fare una filiera verticale (tutta la giustizia) oppure di aggregazione. A noi vanno bene entrambe purché siano rispettati i due princìpi che citavo prima: il raggiungimento di performance e quello di standard tecnologici, perché qualunque livello di aggregazione è l'inizio di un percorso, quindi dobbiamo fare in modo che consenta di vedere quel pezzo come un blocco di un sistema cloud di Paese che viene messo insieme, con la possibilità di metterci sopra quel nucleo che abbiamo concentrato insieme ad altri. Pag. 13

In questa prima fase del Piano triennale – che dopo l'approvazione del Comitato di AgID, viene portato alla Presidenza del Consiglio e al Consiglio dei Ministri – daremo quindi degli obiettivi, ovviamente condivisi con le amministrazioni.

L'altra cosa che stiamo facendo è cercare di coordinare gli investimenti che già ci sono, cioè i fondi strutturali – il PON Governance, da una parte, e i POR regionali, dall'altra – in modo da farli confluire rispetto a questo. La legge di stabilità ci dà un elemento importante questa volta, perché tutti gli investimenti devono essere valutati da un parere di AgID e devono essere in coerenza con il Piano triennale, quindi almeno a livello di impalcatura normativa e di processi c'è un meccanismo che consente la convergenza.

È chiaro che, siccome stiamo parlando di un percorso difficile, non possiamo pensare che sia immediato. È un percorso che richiederà tempo, ma che finalmente è ben indirizzato.

MARIO TERRANOVA, Responsabile dell'area sistemi, tecnologie e sicurezza informatica dell'Agenzia per l'Italia digitale. Il mio è un parere del tutto personale, ma secondo me la soluzione al problema sulle aziende che è stato accennato non può prescindere dal concetto di shortlist, cioè la qualifica dei fornitori che tra l'altro è un'attività già prevista nel vecchio sistema pubblico di connettività (SPC), ossia la procedura di qualificazione dei fornitori, elemento che permette di avere i servizi che servono.

ANTONIO SAMARITANI, Direttore generale dell'Agenzia per l'Italia digitale. Totalmente d'accordo, aggiungo solo che nel modello, come avete visto, la separazione del layer consente proprio di definire, avendo enucleato la parte strategica, almeno l'elenco prioritario di dove andare a costruire le shortlist.

PRESIDENTE. Ringrazio i nostri auditi per gli elementi che hanno offerto al nostro lavoro, che saranno sicuramente molto utili nel prosieguo del nostro percorso, nonché per la presentazione informatica che sarà allegata al resoconto stenografico dell'audizione (vedi allegato).

Dichiaro conclusa l'audizione.

La seduta termina alle 15.15.

ALLEGATO