AUDIZIONI IN MATERIA DI CONTRASTO DELLA CONTRAFFAZIONE NEL SETTORE DEL DARK WEB

Audizione di Ufficiali del Comando Unità Speciali della Guardia di Finanza.

Catania Mario , Presidente ... 3

Vecchione Gennaro , Comandante Unità Speciali della Guardia di Finanza ... 3

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 7

Catania Mario , Presidente ... 8

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 8

Catania Mario , Presidente ... 9

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 9

Vecchione Gennaro , Comandante Unità Speciali della Guardia di Finanza ... 9

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 9

Fantinati Mattia (M5S) ... 9

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 9

Fantinati Mattia (M5S) ... 10

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 10

Fantinati Mattia (M5S) ... 10

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 10

Fantinati Mattia (M5S) ... 10

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 10

Fantinati Mattia (M5S) ... 10

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 10

Fantinati Mattia (M5S) ... 10

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 10

Vecchione Gennaro , Comandante Unità Speciali della Guardia di Finanza ... 10

Fantinati Mattia (M5S) ... 10

Vecchione Gennaro , Comandante Unità Speciali della Guardia di Finanza ... 10

Fantinati Mattia (M5S) ... 10

Vecchione Gennaro , Comandante Unità Speciali della Guardia di Finanza ... 10

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 11

Fantinati Mattia (M5S) ... 12

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 12

Catania Mario , Presidente ... 13

Cenni Susanna (PD) ... 13

Vecchione Gennaro , Comandante Unità Speciali della Guardia di Finanza ... 14

Parascandolo Giovanni , Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza ... 14

Catania Mario , Presidente ... 14

ALLEGATO: Documentazione presentata ... 16

PRESIDENZA DEL PRESIDENTE

MARIO CATANIA

La seduta comincia alle 14.15.

(La Commissione approva il processo verbale della seduta precedente).

Audizione di Ufficiali del Comando Unità Speciali della Guardia di Finanza.

PRESIDENTE. L'ordine del giorno reca l'audizione di Ufficiali del Comando Unità Speciali della Guardia di Finanza in materia di contrasto della contraffazione nel settore del dark web. Come è noto il cosiddetto dark web (o «rete oscura») costituisce una parte del Deep Web (o rete sommersa o invisibile), ossia quella parte del World Wide Web non indicizzata dai comuni motori di ricerca ma raggiungibile attraverso software particolari che collegano Internet e la «Darknet». Il dark web è spesso utilizzato per attività illegali, sia nel settore della contraffazione, sia ad esempio in settori quali il contrabbando o lo smercio di stupefacenti.

Abbiamo pertanto chiesto alla Guardia di Finanza – che desidero espressamente ringraziare per la costante e preziosa assistenza che assicura ai lavori della Commissione – la disponibilità ad illustrare, con una presentazione pratica, i contorni di tale fenomeno, trattandosi di un tema che richiede un approfondimento tecnico, anche in rapporto all'esame di una proposta di relazione sul tema «Contraffazione sul web», attualmente in discussione.

Sono presenti il Generale Gennaro Vecchione, Comandante delle Unità Speciali della Guardia di Finanza, accompagnato dal Colonnello Giovanni Parascandolo, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza.

Do la parola quindi al Generale Vecchione per lo svolgimento della sua relazione con la correlata dimostrazione pratica.

GENNARO VECCHIONE, Comandante Unità Speciali della Guardia di Finanza. Signor presidente, desidero innanzitutto porgere il mio ringraziamento, oltre a quello del Comandante generale e del comandante dei Reparti speciali, per questa ulteriore occasione offerta alla Guardia di Finanza di esporre la propria testimonianza e il proprio punto di vista in merito a talune tematiche di grande attualità e particolare interesse operativo, quali quelle riconducibili al mondo cibernetico e più specificamente al cosiddetto deep web.

Sono il generale Gennaro Vecchione, Comandante delle Unità Speciali, vale a dire il reparto deputato prioritariamente alla collaborazione con autorità ed organismi indipendenti tra cui le Commissioni parlamentari d'inchiesta, dal quale dipendono i Nuclei Speciali, che sono anche interessati a vario titolo nell'azione di contrasto ai fenomeni illeciti che interessano il cyber space.

È con me il Colonnello Giovanni Parascandolo, Comandante del Nucleo Speciale Frodi Tecnologiche, a cui è affidato il compito del monitoraggio e contrasto degli illeciti economico-finanziari commessi sulla rete, ivi compresi contraffazione e pirateria, oltre a fornire il supporto tecnico-specialistico a tutte le componenti operative del Corpo nello sviluppo di investigazioni caratterizzate dall'uso di tecnologie.

In linea di continuità con i contenuti della mia precedente audizione, tenuta innanzi a codesta Commissione a febbraio 2016, e di quella del Comandante generale Pag. 4a settembre 2016, fornirò ulteriori elementi informativi circa l'impegno istituzionale profuso dalle Unità Speciali a presidio di questo particolare settore operativo, partendo da una necessaria analisi di contesto, che ci permetterà di entrare più nel vivo nella materia.

A tal riguardo l'analisi di contesto che in parte è già nota a questa Commissione è nel documento che lascio agli atti, quindi ometto di indicarla.

Entrando direttamente sulla tematica di interesse, il deep web è un insieme di siti internet, pagine e contenuti web, che, non essendo indicizzati, non possono essere raggiunti dagli utenti attraverso i comuni motori di ricerca (Google, Bing). Solo conoscendo il link esatto o disponendo eventualmente di username e password in un certo modo di accesso potremmo avere campo libero alla navigazione di certi contenuti. Questo è un aspetto fondamentale per il tema che ci riguarda e per il settore della contraffazione.

Ci riferiamo anche a paper accademici e scientifici, però teniamo a sottolineare che il cosiddetto deep web non significa che abbia necessariamente contenuti illeciti, anzi.

Nello specifico, il traffico del deep web è formato essenzialmente da bit che veicolano tra l'altro interrogazioni database, operazioni di iscrizione e login e in generale transazioni protette da password, pagine accessibili solo mediante l'attivazione di servizi a pagamento, pagine non linkate da nessun'altra pagina del web, tecnologie come quelle CAPTCHA, che vengono utilizzate per impedire l'accesso a risorse web da parte di sistemi automatizzati.

Si tratta di una quantità tale di dati e informazioni da rappresentare la quasi totalità dell'intero mondo internet, anzi dai dati offerti da riviste specializzate si parla di circa 400 miliardi di documenti complessivi presenti nel deep web, a fronte di poco più di 3,9-4 miliardi di pagine web indicizzate dal motore di ricerca Google, quindi, la maggior parte dei contenuti del web, sebbene sembri strano, è contenuta nel deep web.

L'immagine offerta nella relazione che consegno dà l'idea di quello che è il web di superficie, che è il 10 per cento di internet, il deep web che rappresenta il 90 per cento, e nell'ambito di questa escrescenza di ghiaccio che viene rappresentata in questa figura c'è il dark web, che ha appunto servizi nascosti e il web cosiddetto darknet. Nel substrato più profondo del deep web troviamo quindi il dark web o più correttamente il darknet, perché come vedremo è un collegamento di nodi.

Darknet, definizione. Volendo entrare più nel dettaglio, si tratta di un insieme di reti e tecnologie che utilizzano applicazioni e protocolli di comunicazione già esistenti (http, FTP), usati per la condivisione di contenuti digitali, che non sono separati fisicamente da internet, ma resi intenzionalmente invisibili e non accessibili dai comuni browser, per essere poi raggiungibili solo da software progettati per instaurare comunicazioni assolutamente anonime.

È quindi di tutta evidenza che i termini deep web e dark web, sebbene spesso usati come sinonimi, non possono essere considerati tali, essendo il secondo, dark web, un sottoinsieme del primo, deep web, con proprie specifiche caratteristiche che ne fanno un mondo a sé stante.

Volendo sintetizzare quanto fin qui illustrato potremmo dire di ricondurre le risorse web a tre macro insiemi: accessibili e indicizzate, quindi clear o surface web, accessibili e non indicizzate, deep web, nascoste non indicizzate, dark web o darknet.

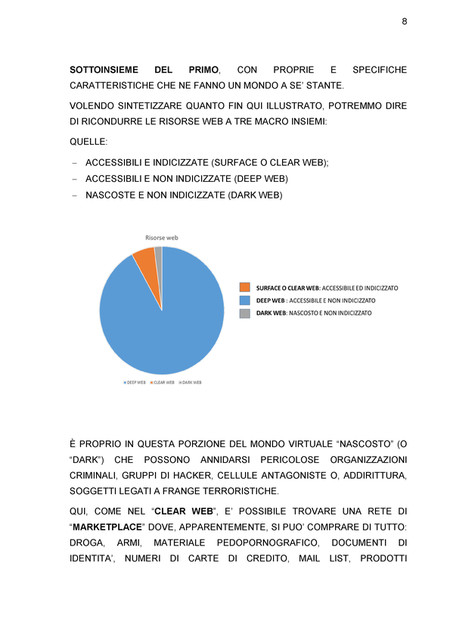

È proprio in questa porzione di mondo virtuale nascosto o dark che possono annidarsi pericolose organizzazioni criminali, gruppi di hacker, cellule antagoniste o addirittura soggetti legati a frange terroristiche. Qui come nel clear web è possibile trovare una rete di marketplace, dove apparentemente si può comprare di tutto (droga, armi, materiale pedopornografico, documenti di identità, numeri di carte di credito che vengono venduti ovviamente previa clonazione, mail list, prodotti contraffatti o piratati e tanto altro ancora).

È possibile inoltre acquistare o affittare veri e propri servizi su misura per compiere attività di hackeraggio, quindi anche l'acquisto di malware, di software malevoli, Pag. 5oppure di phishing o per compiere azioni dimostrative contro istituzioni pubbliche o aziende private.

Alcuni esempi delle inserzioni che è possibile trovare (li vedremo nell'ambito della dimostrazione con il video del colonnello Parascandolo): una pistola Beretta a 900 euro, una mitraglietta di fabbricazione russa a 2.000, pacchetto contenente informazioni personali di un utente a un dollaro, account paypal a partire da 300 dollari, account per on line banking a prezzi compresi tra 200 e 500 dollari.

Nel marketplace maggiormente in ordine al dark web le compravendite sono garantite (questa è la parte più preoccupante) da un sistema di feedback, cioè di effettività, quindi quando vediamo 5 armi vendute sono 5 armi effettivamente vendute perché c'è il feedback degli utenti molto efficace, basato sulla credibilità del venditore e sui quantitativi di prodotti ceduti.

Inoltre le modalità di pagamento, che sono assistite da un servizio di Escrow, ovvero un accordo secondo il quale la somma relativa al pagamento di un bene/servizio acquistato prima di essere accreditata sul conto del venditore viene trattenuta da una terza parte, che quindi fa da garante, fino al momento in cui l'acquirente conferma l'avvenuta consegna della merce, quindi ci sono sistemi di garanzia che dimostrano che le transazioni non sono soltanto truffaldine, ma anche effettive. Desideriamo però richiamare l'attenzione della Commissione sul fatto che molte di queste inserzioni sono riconducibili a tentativi di truffa o di sottrarre dati e informazioni sensibili dell'utente.

Un aspetto fondamentale è quello della Rete TOR, perché uno dei principali sistemi per accedere ai contenuti rinvenibili all'interno della darknet è sicuramente questo TOR, che è un acronimo, The Onion Router, cioè un conduttore, un instradatore cipolla, perché è a strati, come l'efficace ortaggio individuato come emblema.

Tale sistema di comunicazione anonima è basato sulla seconda generazione del protocollo di rete Onion routing, è nato nel 1995 come internet per esigenze della difesa americana, per garantire le comunicazioni durante attacchi nucleari o elettromagnetici che avrebbero collassato le comunicazioni operative. Poi è stato sviluppato e sostenuto da soggetti anche privati. Ovviamente entro nel dettaglio su alcuni aspetti, però lascio il testo completo.

La peculiarità principale della tecnologia fornita dal TOR è la sicurezza dell'anonimato. Questo è l'aspetto più inquietante per le forze di polizia, perché rende difficile l'individuazione rispetto all'attività normalmente svolta nel tempo di oscuramento dei siti. L'IP di connessione che viene assunto è infatti quello che è stato associato temporaneamente al software in parola e non quello che l’internet service provider ossia il gestore telefonico che fornisce la connessione ha assegnato alla macchina collegata alla rete internet.

Di contro, tutta l'architettura non poteva non presentare un tallone d'Achille derivante dalla velocità di connessione, perché diventa molto lenta in quanto per garantire la sicurezza la navigazione dell'utente deve avvenire per salti, passando da tutti i nodi del sistema.

Il funzionamento del software in parola non è lo stesso della rete tradizionale. La comunicazione tra client e server non è diretta, ma, come indicato, viene rimbalzata attraverso altri server denominati relay messi a disposizione dai volontari che, fungendo da router, da instradatori, rendono molto difficile poter intercettare l'origine, la destinazione e il contenuto dei messaggi e dei dati trasferiti.

Una volta avviato il software TOR ed avuto accesso al circuito, è possibile navigare sia nel web di superficie sia nel deep web. In quest'ultimo caso, vista l'inefficacia dei motori di ricerca, si deve necessariamente fare affidamento a liste compilate di indirizzi (link) proprio perché – ribadisco – non c'è un'indicizzazione dei motori di ricerca, ma è un'individuazione, un collegamento, un link a soggetti, a link già individuati, a indirizzi già noti.

A complicare ancora di più la situazione sono le continue mutazioni degli indirizzi delle pagine presenti dell’Uniform Resource Locator (URL), che per ragioni di riservatezza Pag. 6 vengono molto spesso resi inaccessibili definitivamente o temporaneamente dagli stessi proprietari, quindi ulteriori livelli di difficoltà.

I marketplace aprono e talvolta spariscono anche nel giro di pochi giorni, gli stessi indirizzi cambiano in continuazione così come i forum, che finiscono spesso offline a seguito di attacchi informatici, o messi momentaneamente in stand-by.

Non solo, ma le URL di questi siti web invisibili rinvenibili nell’underground della rete internet, pur rispettando la costruzione sintattica di un normale sito web tradizionale (nome dominio più TLD) non prevedono la top level domain convenzionale, ovvero riconosciuta dagli standard internazionali come «.com», «.it», «.net», ma utilizzano l'estensione «.onion» (cipolla), che li rende inaccessibili dal clear web ed esclusi dall'autorità dell'ICANN, l’Authority internazionale per la gestione dei nomi a dominio a indirizzamento IP, quindi è sottratta a qualunque tipo di controllo internazionale delle autorità preposte.

L'evoluzione tecnologica rende possibile oggi navigare nel dark web (ulteriore aspetto preoccupante perché avvicina molto i giovani al dark web e soprattutto i criminali) anche tramite smartphone e tablet, utilizzando apposite app specifiche per IOS e Android, come ad esempio Orbot, che, opportunamente configurate, consentono dagli apparati mobile l'accesso a questo spazio virtuale nascosto. Questa circostanza renderà nell'imminente futuro la navigazione nella darknet un'operazione semplice e alla portata di tutti, con un incremento esponenziale dell'utenza di fruitori. Su questo ci sono degli aspetti statistici che lascio alla lettura.

Criptovalute. In questo contesto particolare interesse riveste per la Guardia di Finanza l'aspetto finanziario, che, come è noto alla Commissione, soprattutto sulla pirateria digitale attraverso il sistema follow the money e poi adesso follow the hosting ci ha consentito di anemizzare centinaia di siti rispetto al passato e quindi di far venir meno la convenienza economica. È il tema delle valute virtuali o criptovalute, che offrono anche garanzia di anonimato.

La modalità di pagamento ancora abbastanza macchinosa, in quanto subordinata al possesso a priori di un portafoglio virtuale, limita tuttavia la diffusione dello strumento tra l'utenza media dei naviganti.

Inizialmente la moneta di cambio utilizzata quasi in modo esclusivo nel dark web era il bitcoin, grazie all'elevato standard di anonimato garantito. Poiché è una formula matematica, possono essere emessi per una capitalizzazione di 21 milioni di bitcoin. Oggi abbiamo una capitalizzazione di 16 milioni, quindi a breve, nel giro di uno o due anni, il bitcoin avrà esaurito perché, come spiegheremo, è una stringa matematica di una elaborazione di altissimo livello con computer molto potenti, ma arrivato ai 21 milioni di bitcoin non si potrà più utilizzare.

Questo però non è un problema, perché nel frattempo, come si descrive nel testo, sono emerse ulteriori criptovalute tra cui Monero. Mi permetto di lasciare agli atti della Commissione l'elenco delle 100 criptovalute che stanno girando oggi nel web e che quindi vengono utilizzate per queste transazioni lecite, ma la maggioranza illecite.

Questo è il quadro generale. Nella Guardia di Finanza su questo aspetto specifico svolge un ruolo fondamentale (ringrazio per aver autorizzato la partecipazione del comandante) il Nucleo Speciale Frodi Tecnologiche, che è demandato per conto della Guardia di Finanza al monitoraggio della rete anche nascosta. L'organizzazione e le funzioni dei Reparti Speciali sono puntualmente documentate con un particolare approfondimento, però a completamento anche delle precedenti audizioni, e comunque sono a disposizione per eventuali approfondimenti e domande.

Solo per presentare il comandante del Nucleo che farà a breve la presentazione del video, il Nucleo ha alle proprie dipendenze quattro gruppi operativi: uno che fa il monitoraggio della rete quindi è dedicato esplicitamente a questa attività, il secondo e terzo gruppo svolgono un'attività operativa repressiva soprattutto di polizia giudiziaria, Pag. 7 il quarto gruppo si occupa di ricerca e sviluppo (research) e quindi di acquisire nuovi strumenti, di tenersi aggiornato, di partecipare a convegni.

Tenuto conto degli obiettivi che il legislatore ha assegnato alla Guardia di Finanza, il nostro tema principale è quello della repressione degli illeciti di natura economico-finanziaria, che sono sul web. Molta attenzione e molte risorse del reparto sono quindi assegnate all'area dell'evasione fiscale, all'area della spesa pubblica, alla tutela del mercato, con particolare riferimento all'abusivismo bancario e finanziario, al contrasto alla criminalità organizzata, riciclaggio di denaro, finanziamento al terrorismo, traffico d'armi e di stupefacenti, contraffazione e pirateria.

Il reparto si è specializzato sulle scommesse on line, dove, come ben noto, c'è una grossa interferenza della criminalità organizzata. Quindi monitoraggio del web e, poiché è un argomento che riprenderà il comandante del Nucleo, chiudo il mio intervento.

L'unica cosa che voglio sintetizzare in queste pagine è l'estrema difficoltà di svolgere attività repressiva. Poiché non c'è un'individuazione né tramite indicizzazione, né tramite altra strada (soprattutto complicata dal pagamento tramite queste criptovalute) per individuare questi siti che vendono anche prodotti contraffatti, per svolgere un'attività investigativa su questo è necessaria l'attivazione di onerosissime procedure di acquisto simulato e operazioni sotto copertura.

Una recente operazione nel settore del bitcoin della Polizia postale (noi facciamo da rimbalzo a loro e loro lo fanno a noi) ha consentito di smantellare un traffico molto insidioso, ma hanno impiegato due anni per individuare tutti i siti, perché per entrare in queste comunità e ottenere queste informazioni bisogna presentarsi, accreditarsi, acquistare, proporsi, non ci si può improvvisare, quindi è un'operazione di costruzione di figure di agenti provocatori che è molto impegnativa e costosa.

Si parla addirittura di due anni di investigazioni sotto copertura, per cui un'indagine del dark web e nel deep web è assolutamente complessa e attualmente costosa e, quand'anche avessimo tutte le risorse finanziarie e anche le professionalità, dovremmo impiegare risorse per la conduzione di un solo servizio per mesi, se non addirittura anni, quindi ne deve valere la pena, presidente. Questo è l'aspetto importante da sottolineare.

Sul tema della contraffazione noi abbiamo fatto delle considerazioni che anticipo, semplicemente dicendo che noi monitoriamo il settore della contraffazione del deep web, e lo vedremo perché ci sono le offerte di merce, non riguarda gli acquirenti ordinari che vanno sul web normale, quindi quelli che comprano Prada pensando che sia l’outlet di Prada, perché è difficile e gli acquisti spesso vengono fatti con bitcoin, procedura che non è conosciuta, non ci si fida, magari cela una truffa.

Dalla parte dell'utenza riteniamo (potremmo essere smentiti, ma non credo) che non ci siano livelli di preoccupazione significativi, tuttavia per quanto riguarda i siti esistenti abbiamo la sensazione che il deep web venga utilizzato per le vendite tra grossisti, cioè io vendo per essere coperto, perché nelle offerte dicono che devi acquistare un tot minimo di prodotti, quindi non può essere il singolo acquirente che si fa mandare il pacco della borsa Prada, Bulgari.

Questo al momento lo stiamo monitorando, si tratta di poche decine di borse, però potrebbe avere uno sviluppo parallelamente a quel discorso del mobile, quindi delle app che possono essere scaricate, considerando la dimestichezza che si sta acquisendo da parte degli internauti di utilizzare queste criptovalute in maniera più semplice, più facile.

Questa è la sintesi, però per l'illustrazione di quello che rappresenta il dark web lascerei – col consenso del presidente – la parola al colonnello Parascandolo.

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Signor presidente, avevamo pensato che fosse utile illustrare quello che quotidianamente facciamo Pag. 8 nella navigazione on line sia in chiaro che in questo caso sul dark web.

Tre passi fondamentali, necessari prima di avviare una navigazione on line sono questi: l'installazione del software di navigazione, che non è ovviamente il semplice Google, la messa in sicurezza dell'ambiente di esplorazione, perché è vero che noi andiamo a cercare i criminali, però i criminali potrebbero scoprirci, quindi dobbiamo approntare tutte le difese necessarie ad evitare che qualcuno scopra che questa navigazione parta da una caserma della Guardia di Finanza, e l'esplorazione dei marketplace, di questi posti dove non dico che si millanta, ma sicuramente si illustra tutta una serie di vendite di beni e servizi anche di natura illegale.

Si parte sempre dal clear web, dal surface web: basta digitare su Google TOR Project e compare questa icona di TOR a forma di cipolla per installare il software come se volessimo installare sul nostro computer iTunes, un qualsiasi programma, Windows o quant'altro, quindi download e compare questa scritta. Si sceglie una lingua, si sceglie dove installare il programma, velocemente avviene in automatico senza necessità di password o di altro, ed ecco che sul nostro desktop come appare l'icona di Google, di iTunes o di Safari appare l'icona di Tor Browser. Cliccando sopra a questo punto è possibile cominciare a navigare sia in chiaro, ma soprattutto in modalità nascosta, anonima.

A questo punto accennavamo alla necessità di mettere in sicurezza il computer da dove navighiamo noi, cosa che si fa attraverso due strumenti, la VPN (virtual private network) e la virtual machine. Perché? Perché se qualcuno dovesse scoprire che è una forza di polizia che sta navigando e tentasse di infettare il nostro computer, infetterebbe in realtà questa macchina virtuale, che è un servizio esterno che sarebbe allocato su un server diverso e quindi non comprometterebbe i nostri strumenti di navigazione.

Nell'esempio che abbiamo illustrato durante questa fase abbiamo addirittura scelto la possibilità di instaurare una doppia VPN, in maniera tale da avere un doppio filtro di sicurezza, e, una volta installata questa doppia VPN, questa rete virtuale, abbiamo scelto da quale Paese collegarci. Ovviamente noi eravamo a Roma, ma abbiamo fatto in modo che il nostro segnale passasse per Taiwan e a chi volesse scoprirlo sembrerebbe arrivare da Hong Kong. La nostra connessione risulterebbe quindi partire da Hong Kong, se qualcuno la volesse analizzare, con questo indirizzo IP, quindi non desterebbe preoccupazione immediata da parte del destinatario.

Da dove comincio? Come giustamente diceva il signor generale Vecchione, non sono pagine indicizzate, cioè non esiste una lista, non si può semplicemente andare su Google e cercare armi, droga, prostituzione, pedopornografia o quant'altro, ma è necessario già conoscere una serie di pagine con l'indirizzo esatto, perché (purtroppo qui si legge male, ma si vedrà meglio nel dettaglio) l'indirizzo non è un «gan.com» o «rifle.com», ma è tutta una serie di lettere e di numeri che si susseguono apparentemente senza significato.

PRESIDENTE. Mi scusi, colonnello, quindi questa lista è stata costruita da voi?

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Questa lista si trova nella navigazione in chiaro. Devo andare in The Hidden Wiki, che è una sorta di Wikipedia del dark web però ancora in chiaro, quindi vado su Google, digito «The Hidden Wiki», trovo questa lista e vado sul dark web, infatti adesso abbiamo provato a cercare counterfeit, cioè contraffazione. La maggior parte dei casi è relativa ad armi, pornografia, documenti falsi, carte di credito clonate. Con il termine contraffazione, invece, vedremo che digitando counterfeit compare qualcosa, questo httpqkj4, che immediatamente si vede che si tratta di valuta contraffatta, di US dollar.

Nel dark web il termine contraffazione è tendenzialmente riferito alle monete o ai documenti di identità, quindi, copiato quel link molto strano su TOR, comincio a navigare sul dark web e mi compare un sito che vende dollari falsi. Nella descrizione Pag. 9viene anche riportata la qualità di queste banconote, che sono fatte su carta di cotone, quindi assolutamente di alta qualità, e c'è il cambio. Per un prezzo equivalente di circa 600 dollari si paga un bitcoin di valore. Ed ecco che la questione delle criptovalute di cui ha parlato prima il generale Vecchione evidenzia immediatamente la problematica. Sul dark web ovviamente tutti i pagamenti avvengono con valute virtuali, è impensabile fare un bonifico o pagare con una carta di credito, perché sarebbe uno strumento immediatamente rintracciabile.

Qui vado velocemente, perché si illustra semplicemente tutta la possibilità di avere informazioni e altre liste di marketplace, che ormai sono abbastanza diffuse sul clear web, una volta copiate le utilizzo per andare sul dark web.

Questi sono i primi 5-6 marketplace più famosi al mondo, in passato probabilmente si sarà sentito parlare di Silk road, la strada della seta, che era il principale marketplace, chiuso nel 2014 dall'FBI, e il suo posto è stato preso da questi nuovi marketplace. Qui vi è il riferimento a cui faceva cenno il generale Vecchione circa la percentuale che questi marketplace prendono nelle transazioni, nonché la possibilità di essere tutelati da truffe da parte degli acquirenti, perché è previsto un deposito cauzionale prima di poter concludere la vendita.

Una volta avuto accesso al darknet tramite questi indirizzi di marketplace, posso scegliere l'argomento che più mi interessa dal punto di vista tendenzialmente criminale, e vediamo che c'è anche un piccolo settore che riguarda l'audio o la musica, i video, i libri, la tutela della proprietà intellettuale. Ovviamente la parte del leone all'interno del dark web viene fatta dallo spaccio di stupefacenti, che ad oggi risulta essere il principale interesse dei cybernaviganti.

Si tratta però, anche in base alle esperienze operative in corso, di acquisti di stupefacenti per il consumo personale, quantitativi che non possono essere riferiti a grossi traffici internazionali di stupefacenti.

PRESIDENTE. In questo caso non è un problema di relazione tra operatori commerciali, ma qui c'è l'utente finale che compra, che deve essere in grado di pagare con bitcoin...

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Esatto, nel documento è riportata anche una recente operazione.

GENNARO VECCHIONE, Comandante Unità Speciali della Guardia di Finanza. Mi inserisco, nel documento le operazioni sono una del Nucleo speciale di polizia valutaria sulla falsificazione monetaria nell'area campana e una sugli stupefacenti all'aeroporto di Malpensa, a Milano, sul dark web.

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Per quanto attiene la contraffazione nello specifico e in genere la tutela dei brand e della proprietà intellettuale, abbiamo riscontrato qualcosa, però uno dei siti è una semplice radio, senza finalità commerciali. Utilizza il dark web perché fa una sorta di propaganda per finalità politiche o religiose diverse, ma non di estremismo. C'è chi da un punto di vista intellettuale tende a sottrarsi all'utilizzo di uno strumento ampiamente diffuso e preferisce una forma più riservata, per poter liberamente illustrare le proprie idee.

Abbiamo riscontrato anche la presenza di pirateria audiovisiva con film, musica, eventi sportivi.

MATTIA FANTINATI. Una domanda tecnica, essendo arrivato un poco in ritardo. Come faccio io a entrare nel dark web, mi serve una connessione protetta?

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Si parte da Google, l'installazione del browser TOR, quindi il primo step è andare su Google e digitare TOR Project.

Pag. 10MATTIA FANTINATI. E questo è un browser normalissimo.

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Sì, normalissimo, che viene anche utilizzato per la navigazione in chiaro, non necessariamente dark. Digitando TOR Project, compare questo browser, l’homepage, e relativo download.

MATTIA FANTINATI. Chiaro. Quindi quando ho installato questo browser e ho una porta per il dark...

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Assolutamente.

MATTIA FANTINATI. Però è tracciato quando entro nel dark web.

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. No, dal momento in cui comincio a utilizzare il browser TOR divento immediatamente anonimizzato, in automatico.

MATTIA FANTINATI. Anche con un IP normale?

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Anche con un IP statico, privato.

MATTIA FANTINATI. È tipo Telecom?

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Assolutamente, anche Fastweb, Vodafone da casa. Questa è l'icona che appare. Nel momento in cui comincio a navigare con TOR, lo posso utilizzare sia per finalità di deep web, quindi cercare un marketplace con quell'indirizzo dell'URL particolarmente strano, sia utilizzare TOR come Google.

GENNARO VECCHIONE, Comandante Unità Speciali della Guardia di Finanza. Però un aspetto fondamentale è la differenza tra i due, in quanto mentre quando va su Google la ricerca è indicizzata, quindi scrive Gennaro Vecchione e vengono fuori tutti i risultati, se va su TOR per quanto riguarda la navigazione su deep web non verrà mai indicizzato perché è tutto anonimo, non c'è il rilascio di un elenco di siti, ma lei deve conoscere il sito, l'URL, il link preciso. Questa è la differenza fondamentale.

MATTIA FANTINATI. Cioè non è un motore di ricerca, è un browser.

GENNARO VECCHIONE, Comandante Unità Speciali della Guardia di Finanza. Se lei non conosce il link, non entrerà mai in deep web, perché non ha il riferimento. A navigare così naviga per niente, mentre su Google, sul surface, sul clear web digitando qualunque cosa le rilascia un elenco di siti. Questo nel deep non c'è.

MATTIA FANTINATI. Anche se apro il mio browser nudo e crudo senza Google, devo sapere l'URL.

GENNARO VECCHIONE, Comandante Unità Speciali della Guardia di Finanza. Assolutamente, altrimenti non entra. Ad esempio, scrivendo borse Prada nel deep web, non uscirà mai, devi conoscere l'indirizzo.

Abbiamo detto che sono 400 miliardi, il 90 per cento dei contenuti su internet è nel deep web, non nel clear web, quindi la cosa è veramente impressionante. Ci sono due questioni: c'è una serie di link nel deep web che sono noti, e il collega ha detto quelli che stava vedendo in rosso, sui quali non c'è alcuna segretezza. Ma gli altri, quelli importanti, dove più avanti andremo e dove loro hanno fatto una minima attività sotto copertura senza commettere reati per fare questa dimostrazione, bisogna avere il link preciso per commissionare omicidi, armi, droga, qualunque illecito.

Per avere quel link sui traffici veri, quelli di armi, quelli importanti, per avere Pag. 11quella informazione bisogna agire sotto copertura per quasi due anni. Dei colleghi della Polizia postale ci hanno messo due anni per arrivare a individuare questo. Questa è la difficoltà, per questo segnalavamo i limiti nel discorso della contraffazione. Siamo convinti che non vengano acquistati singoli beni contraffatti dal cliente, come succede nei siti normali (Prada, finto outlet di Bulgari), ma che, seppur a livelli molto modesti di dieci o quindici borse, possano avvenire transazioni tra grossisti, perché sono coperte e di difficile penetrazione.

Questa è la differenza, quindi contraffazione sul deep web, ma non per i clienti finali, ma per quanto riguarda vendite di grossisti.

L'altra cosa importante è l'utilizzo di criptovalute, che rende ancora più anonimi e impossibili da individuare l'acquirente e il destinatario.

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza Tornando all'illustrazione questo è un altro marketplace che si occupa di video, cartoni animati, film, prodotti tutelati dalla proprietà intellettuale. Questi sono i principali marketplace cui accennavo in precedenza, sono cinque, monopolizzano quasi tutto il settore e-commerce del deep web, da AlphaBay a Valhalla, Acropolis.

Prendiamo ad esempio AlphaBay, avuto l'accesso a questo è come trovarsi su eBay: troviamo i vari settori merceologici, la suddivisione dei vari articoli, è necessario effettuare una registrazione che non richiede un'e-mail perché sarebbe troppo semplice per noi rintracciare un'e-mail. Da un'e-mail chiederemmo all’internet service provider chi sia l'autore di quella mail che, seppure con nome falso, comunque ci conduce a un indirizzo IP, come lei giustamente diceva in precedenza. Quindi soltanto una password e non una username. Noi ci siamo per esempio registrati con questo acronimo, Calinix.

Ci sono degli elementi di dettaglio (la data di registrazione, il nostro balance, il nostro portafoglio), non abbiamo effettuato transazioni né in bitcoin né in Monero, che è la moneta a cui accennava il generale Vecchione, perché non abbiamo potuto svolgere attività illegale. Ha anche la rappresentazione del cambio della valuta in tempo reale.

Qui si può fare una ricerca per argomento: stupefacenti, pedopornografia, armi. All'interno del market, quindi, una volta raggiunto, è possibile effettuare una ricerca per argomenti. Sulla homepage ci sono gli ultimi aggiornamenti per post più recenti, ci sono anche le ultime notizie, si può fare una ricerca per filtri in base al prezzo, all'origine del prodotto o al Paese dove è possibile spedirlo.

Proprio perché non vi è un indirizzo e-mail da poter utilizzare, pena l'immediata tracciabilità da parte di una forza di polizia, vi è un servizio di messaggistica all'interno, quindi ci si scambia messaggi come un messenger di Windows, ma all'interno della piattaforma stessa, quindi non necessita di un elemento di conduzione di messaggi esterno, quale può essere una e-mail.

C'è il saldo di tutti gli ordini che abbiamo effettuato, gli archivi, gli ordini correnti, quelli in giacenza, e vi è il nostro profilo. Abbiamo un trust level D1, quindi estremamente basso perché non abbiamo né comprato, né venduto nulla (i livelli sono 9 e un livello di 5-6 è già molto alto) e vi sono soprattutto anche i feedback, come si diceva in precedenza.

Posso arricchire il mio profilo con una serie di elementi che voglio far conoscere ai miei potenziali acquirenti, e vi è un forum sul quale mi posso registrare anche con un nome diverso rispetto alla prima registrazione che ho fatto su AlphaBay, perché non voglio correlare quello che dico sul forum in base al venditore, sarebbe un elemento di identificazione pericoloso per il venditore, quindi posso avere un doppio tipo di registrazione.

Vediamo diviso per settori: le frodi ovviamente la fanno da padrona insieme alla vendita di stupefacenti. Vi sono anche dei tutorial, delle guide su come creare una qualsiasi cosa. La vendita di armi, weapon seller, è un aspetto estremamente delicato e concreto, ma c'è anche la possibilità di Pag. 12acquistare dei malware per attaccare qualcuno, o la vendita di servizi spam. Se voglio attaccare qualcuno con un'attività di spam, ho la possibilità di acquistare questo tipo di servizio.

Qui per esempio c'è tutta una serie di vendita di gan, handle weapon e tutto quello che attiene soprattutto al traffico di armi. Questo effettivamente sembra avere una sua concretezza, una sua fondatezza importante all'interno soprattutto di questi market.

Questa invece è la vendita di identità a tutti gli effetti, quindi carte, carte di credito, patenti, credenziali, social security number, ovviamente è molto spostato sull'utenza statunitense perché è il mercato più vasto, più importante. La possibilità di acquistare i dati di una persona....

MATTIA FANTINATI. Quanto costa più o meno la carta di credito?

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Adesso le illustro. Questo è un elenco di soggetti ai quali è stata rubata l'identità, ma ancora non ne sono a conoscenza ovviamente, altrimenti avrebbero bloccato. Si va da 9 a 12 dollari, da 7,43 a 29 dollari. Come si vede, gli Stati sono i più differenti.

Abbiamo provato a inserire l'Italia nella stringa Stato, abbiamo ottenuto questi 12 risultati di persone a cui è stata sottratta l'identità, due di Napoli, due di Milano, uno di Roma, e il prezzo si attesta sui 30 dollari, quindi è possibile acquistare per 30 dollari la carta di credito di questo soggetto, Adam B di Milano, spendere immediatamente 2-3.000 euro con la sua carta di credito prima che lui se ne accorga, che riceva sms dalla sua banca, e intanto il danno è stato fatto. La cosa inquietante è che questo signor Adam B ignora che gli siano stati sottratti i dati della sua carta di credito.

Per quanto riguarda nello specifico il counterfeit, la contraffazione di prodotti, nella data di navigazione della nostra attività risultavano 2.167 annunci, per quanto riguarda l'abbigliamento 947, jewellery tendenzialmente sono gli orologi, i Rolex la fanno da padrona in un rapporto di 1: 134 con il totale degli annunci, quindi per adesso una porzione sicuramente inferiore dell'intera offerta di AlphaBay, però sicuramente in espansione.

Questo è un esempio dei più significativi, perché un venditore di livello 5 ha un trust, una credibilità di livello 5, quindi assolutamente significativi, però dal 2015 risulta aver effettuato 118 vendite, quindi sicuramente un dato importante, ma per adesso non preoccupante. Come si vede, non è specificato da dove proviene questa merce, l'origine è worldwide, dappertutto, spedisce però anche dappertutto, quindi non si pone limiti di spedizione dei suoi prodotti.

Questa lista di feedback in un primo momento sembra negativa, sembra non esserci nulla. In questo caso vediamo anche con attenzione l'immagine, qui viene indicato come Paese di origine la Cambogia e la possibilità di spedire ovunque. Effettivamente sembra abbastanza credibile l'origine Cambogia, perché anche ad un occhio non esperto la qualità del prodotto sembra abbastanza scarsa, non particolarmente elevata. Siamo abituati a vedere prodotti contraffatti sicuramente meglio fatti, meglio prodotti, però anche qui registriamo un livello di trust e di venditore abbastanza elevato, o meglio elevato in relazione al settore merceologico, perché per avere un livello del genere nella vendita di armi o stupefacenti invece c'è necessità di una serie di feedback e di riscontri positivi estremamente più elevata, quindi può essere elevata nel settore della contraffazione, ma non in maniera assoluta.

È significativo il commento, questi tre feedback: paghi per quello che ricevi, cioè il suo valore è quello e si è anche rotto subito. Per adesso non è una cosa molto allarmante.

Questo indica sei vendite da agosto 2015, livello alto, però con sei vendite nel settore degli stupefacenti per esempio non avrebbe sicuramente un livello così alto. L'origine del Paese viene indicata in Afghanistan, ma pensiamo che non sia vero anche perché l'Afghanistan è il primo Paese che compare Pag. 13nel menu a tendina quando si sceglie di indicare un Paese di provenienza. La spedizione invece è worldwide e i feedback sono positivi, si riscontra un livello di apprezzamento soddisfacente da parte degli acquirenti, che dicono di aver trovato un prodotto che sembra uguale al reale, però anche in questo caso appena due feedback.

Come accennavo, il settore della gioielleria è molto più ricco perché sono tendenzialmente gli orologi, quindi dal Breitling al Vacheron Constantin al Rolex c'è veramente tanta possibilità. Qui viene indicato come Paese di origine la Cina, potrebbe essere veritiero, e la possibilità di spedire anche qui in tutto il mondo è assolutamente prevista. Vi sono molti più feedback, tutti molto positivi, tutti di persone soddisfatte.

Come accennavamo in precedenza, per quanto riguarda la contraffazione sono tendenzialmente contraffazioni di banconote, di euro e di dollari, e sembra effettivamente esserci un mercato molto florido.

Un esempio: abbiamo provato a digitare Gucci per cercare prodotti contraffatti e la risposta è stata negativa, non c'è nessun risultato, a dimostrazione di una piattaforma non ancora ben sviluppata nel settore della contraffazione, perché almeno Gucci o Prada avrebbero dovuto dare qualche riscontro, quindi a dimostrazione che per quanto riguarda la contraffazione dei capi di abbigliamento più famosi dà un riscontro negativo perché non sembra esserci ancora un'offerta estremamente significativa. Lo stesso risultato con Prada.

Ci siamo posti un'ulteriore domanda. Abbiamo visto AlphaBay che è un black market generico come eBay, però esistono black market dedicati, specifici, solo per la contraffazione? Abbiamo provato a navigare, a risalire, e siamo riusciti a individuare questo soggetto, China world seller Richard Sport.

Ci siamo meravigliati perché una piattaforma che venda solo merce contraffatta era la prima volta che ci capitava, ma poi abbiamo scoperto che è un soggetto che avevamo già trovato su AlphaBay e che vende solo questi cinque cap, cioè delle magliette NFL, dei Ray-Ban e delle scarpe Jordan, quindi ha soltanto cinque inserzioni e probabilmente è ancora l'embrione di quello che potrebbe essere in futuro un black market specifico, dedicato alla contraffazione. Esistono solo questi cinque prodotti, in quantità neanche specificate, che non sembrano da un punto di vista qualitativo di alto livello. Questi sono gli annunci che indica su questo black market: le magliette della National Football League americana o gli occhiali Ray-Ban da aviatore, quindi nulla di particolarmente specifico.

In conclusione, possiamo dire che sì una presenza c'è sicuramente, non è per il momento a livelli allarmanti, sicuramente è qualcosa da monitorare e da tenere d'occhio, che va di pari passo con la tematica delle criptovalute, di cui parlava il generale Vecchione, perché il pagamento può avvenire esclusivamente tramite criptovalute per non essere rintracciati, quindi è uno strumento ancora non nella disponibilità immediata, quotidiana di tutti, ma che comunque si sta diffondendo sempre di più. Grazie per l'attenzione.

PRESIDENTE. Vi ringrazio moltissimo, è stata un'audizione molto utile e istruttiva. Il messaggio che ne traggo, che è in sintonia con le sue conclusioni, colonnello, ma anche con le considerazioni del generale, è che nel deep web per ora la contraffazione ha un ruolo minore rispetto ad altri illeciti ben più importanti, e questo forse ha anche un senso, perché oggi andare nel web sulla contraffazione si può fare facilmente sulla parte in chiaro, non c'è bisogno di andare sul deep web, e in più non c'è il vincolo dei bitcoin, invece per vendere armi è chiaro non si può andare in rete nella parte in chiaro. Prego, onorevole Cenni.

SUSANNA CENNI. Solo una brevissima domanda, scusandomi per il ritardo, ma oggi i lavori di Aula hanno scombinato tutti i nostri programmi.

Vedendo quello che voi siete riusciti a ricostruire anche all'interno di queste piattaforme Pag. 14 raggiungibili attraverso la strada che ci avete illustrato, avete parlato di una sorta di spazio per la messaggeria interna, come del resto funziona anche in altri social. Volevo fare una domanda in relazione a una delle indagini che stiamo facendo in merito alla connessione fra la criminalità organizzata e il fenomeno della contraffazione.

Anche alla luce di alcuni ragionamenti illustrati da indagini di carattere internazionale, ci viene detto che questa relazione c'è e ha riguardato anche un pezzo della vicenda che riguarda il terrorismo internazionale come forma di finanziamento.

Volevo capire se indagando questa parte del vostro lavoro abbiate avuto sentore o anche riscontro di relazioni con il mondo della criminalità organizzata.

GENNARO VECCHIONE, Comandante Unità Speciali della Guardia di Finanza. Per il momento – poi completerà il collega per la parte operativa – tra criminalità organizzata e i settori contraffazione, armi, scommesse on line e tutto quello che passa sul web è già dimostrato anche dagli accordi con organizzazioni asiatiche per spartirsi il mercato, per sviluppare questo business che non si fanno mancare.

Per quanto riguarda il dark web, come abbiamo spiegato all'inizio, la difficoltà è quella di investigare in modo completamente diverso da come avviene nel web in chiaro, perché è complesso entrare in rapporti diretti con soggetti non identificati, né identificabili proprio per la struttura a nodi, perché un nodo conosce quello a fianco, ma l'intera filiera non la conosce nessuno.

La stessa FBI per Silk Road, questo marketplace molto grande, ha sequestrato dei bitcoin e li ha messi sul mercato per trasformarli in dollari e tradurre in concreto il sequestro penale, ma la difficoltà è che ci vogliono operazioni lunghissime sotto copertura, di infiltrazione, di accreditamento.

Queste sono di gran lunga più impegnative di un'attività sotto copertura ordinaria, in cui uno si inserisce in un'organizzazione fisicamente e costruisce la società fittizia, c'è una disponibilità bancaria, frequenta, compra, vende droga con facilità, mentre l'estrema diffidenza che c'è nel web non consente di entrare. La difficoltà investigativa è che sono sostanzialmente pochissime le operazioni fatte.

Da qui è difficile pensare che si possano collegare anche fatti legati a stupefacenti (ma si tratta di trafficanti minori, certamente non collegati alla criminalità organizzata) verosimilmente al traffico d'armi internazionale, ancorché non si tratti di quantitativi rilevanti, perché si tratta della mitraglietta o della pistola, anche usata, quindi anche tracciata dalle forze di polizia. Si tratta secondo me di malviventi ordinari, di criminali certamente di spessore perché vendere un'arma o piccoli quantitativi di droga comunque li individua come tali, però non mi sento di affermare che ci sia una connessione con la criminalità organizzata.

GIOVANNI PARASCANDOLO, Comandante del Nucleo Speciale Frodi Tecnologiche della Guardia di Finanza. Condivido totalmente quanto detto dal generale Vecchione anche in base a un altro elemento: il bitcoin, la valuta. È impensabile effettuare un cambio di un milione di euro con 50 bitcoin, perché non ci sarebbe la possibilità di avere un cambiavalute che ti cambia 50 milioni di euro in contante con un bitcoin, quindi poco si presta a un traffico di stupefacenti a livello internazionale o a un traffico di beni contraffatti ad alto livello, a livello di grossista, proprio perché mancherebbe lo strumento della corresponsione, cioè la moneta virtuale, il cambio ovviamente non è ancora un'attività non dico lecita, perché ci sono i cambiavalute, ma regolamentata, quindi sarebbe veramente difficile per un'organizzazione criminale trovare qualcuno che dia 1.000 bitcoin a fronte di una quantità di moneta contante molto elevata.

PRESIDENTE. Grazie. Devo dire che raramente un'audizione è stata così utile a mio parere, perché è stata veramente illuminante la dimostrazione, e anche il testo della relazione che ci avete lasciato è particolarmente esaustivo rispetto a tutti gli Pag. 15aspetti di questa tematica, quindi grazie ancora al generale Vecchione, al colonnello Parascandolo e a tutta la squadra che ci ha lavorato.

Dispongo che la documentazione trasmessa sia allegata al resoconto stenografico della seduta odierna e dichiaro conclusa l'audizione.

La seduta termina alle 15.25.

Pag. 16ALLEGATO