Camera dei deputati - Legislatura - Dossier di documentazione (Versione per stampa)

|

| Autore: |

Servizio Studi - Dipartimento Difesa |

| Titolo: |

Dominio cibernetico, nuove tecnologie e politiche di sicurezza e difesa cyber |

| Serie: |

Documentazione e ricerche Numero: 83 |

| Data: |

24/09/2019 |

| Organi della Camera: |

IV Difesa |

| |

| Camera dei deputati |

| XVIII LEGISLATURA |

| |

| SERVIZIO STUDI |

| |

| Documentazione e ricerche |

| Dominio cibernetico, nuove tecnologie

e politiche di sicurezza e difesa cyber |

| |

| |

| |

| |

| |

| |

| n. 83 |

| |

| 24 settembre 2019 |

| Il dossier è stato coordinato dal Servizio Studi - Dipartimento Difesa |

| Tel. 06 6760-4939 - st_difesa@camera.it -  @CD_difesa @CD_difesa con la collaborazione dei seguenti Dipartimenti: Istituzioni, Giustizia, Trasporti, Attività produttive, Finanze e Affari comunitari |

| Hanno partecipato alla redazione del dossier i seguenti Servizi e Uffici: Servizio Biblioteca

Tel. 06 6760-2278 – * bib_segreteria@camera.it Servizio Rapporti Internazionali

Tel. 06 066760-3948 – * cdrin1@camera.it Segreteria Generale - Ufficio Rapporti con l'Unione europea

Tel. 06 6760 2145 - * cdrue@camera.it |

| |

| La documentazione dei servizi e degli uffici della Camera è destinata alle esigenze di documentazione interna per l'attività degli organi parlamentari e dei parlamentari. La Camera dei deputati declina ogni responsabilità per la loro eventuale utilizzazione o riproduzione per fini non consentiti dalla legge. I contenuti originali possono essere riprodotti, nel rispetto della legge, a condizione che sia citata la fonte. |

| File: DI0162.docx |

Premessa

Il presenta dossier raccoglie materiale relativo alle principali tematiche che riguardano la difesa e la sicurezza dello spazio cibernetico, con particolare riferimento alle novità introdotte nell’ordinamento giuridico nazionale successivamente alla conclusione dell’indagine conoscitiva che su questi argomenti ha svolto nella passata legislatura la Commissione difesa della Camera dei deputati.

La prima parte del lavoro è pertanto dedicata all’analisi delle caratteristiche del dominio cibernetico e all’evoluzione della minaccia cyber nelle sue diverse tipologie malevole. In questa sezione viene, inoltre, illustrato il framework nazionale della sicurezza cibernetica. Sulla base dell’analisi dei documenti ufficiali e della normativa vigente si riporta l’architettura istituzionale preposta alla protezione cibernetica nazionale, specificando ruoli e competenze dei soggetti incaricati, nonché i meccanismi per la prevenzione dei rischi e per la gestione di crisi. Sono, inoltre, richiamate le principali disposizioni di contrasto della criminalità informatica.

Nella seconda e nella terza sezione si dà conto delle principali politiche nazionali ed europee volte a innalzare le capacità di protezione, reazione e risposta nei confronti della minaccia cibernetica in taluni ambiti strutturalmente interessati dall’evoluzione delle tecnologie dell’informazione e delle comunicazioni (information, and communication technology, ICT), mentre nell’ultima parte del dossier si ripotano le principali strategie nazionali e misure legislative in materia di cybersecurity adottate in Francia, Germania e Regno Unito.

In appendice è riportata una definizione esemplificativa di alcune espressioni utilizzate nel dossier o comunque connesse agli argomenti trattati.

Parte prima: Dominio digitale e framework nazionale della sicurezza cibernetica

Lo “spazio cibernetico” rappresenta un nuovo dominio operativo di natura artificiale, trasversale agli altri quattro domini tradizionali (dominio terrestre, dominio aereo, dominio marittimo, dominio spaziale), nel quale gli esseri umani, e nel prossimo futuro verosimilmente anche le intelligenze artificiali, possono agire e interagire a distanza.

Lo “spazio cibernetico” rappresenta un nuovo dominio operativo di natura artificiale, trasversale agli altri quattro domini tradizionali (dominio terrestre, dominio aereo, dominio marittimo, dominio spaziale), nel quale gli esseri umani, e nel prossimo futuro verosimilmente anche le intelligenze artificiali, possono agire e interagire a distanza.

Un dominio di importanza strategica per lo sviluppo economico, sociale e culturale dei diversi Paesi ma al contempo un nuovo “spazio virtuale” di competizione economica e geopolitica per l’ampiezza dei settori che ne sono coinvolti.

Grazie ai progressi delle tecnologie di comunicazione e l’impiego diffuso di dispositivi elettronici e di monitoraggio si intrecciano quotidianamente nello spazio cibernetico miliardi di interconnessioni, si scambiano conoscenze a livello globale e viene raccolto un gigantesco numero di dati e di informazioni compresi quelli di natura personale e sensibile (c.d. big data).

La dimensione cibernetica è pertanto generata dalla ramificatissima rete di infrastrutture materiali di collegamento e di comunicazione che, attraverso la tecnologia informatica, mettono in contatto tra loro un crescente numero di esseri umani e permettono loro di attivare e controllare da ubicazioni remote macchine e apparati in tutto il mondo.

Un ecosistema complesso nel cui ambito gli esperti della materia sono soliti distinguere i seguenti tre livelli essenziali: : il livello fisico infrastrutturale, rappresentato dalle macchine (le architetture delle reti, i computer, i router...); il livello logico informativo rappresentato dal volume dei dati gestiti dalle macchine (database, file, ma anche software gestiti dalle macchine); il livello sociale cognitivo, ovvero l’insieme delle relazioni umane e delle caratteristiche socio-cognitive che possono costituire le identità virtuali (l’indirizzo e-mail, il profilo nei social network, gli indirizzi IP delle macchine).

Da un punto di vista ambientale lo spazio cibernetico si presenta come un ambiente virtuale, privo di confini fisici nel senso tradizionale del termine, uno spazio indefinito nel cui ambito non esiste divisione tra pubblico e privato, tra la sfera militare e civile. “Un ambiente in cui pressoché tutto è duale e dove tutto può essere preso dalla parte civile e portato verso la parte militare: sistemi operativi, off the shelf, storage, una serie di software che comandano sistemi anche di comando e controllo di tipo militare”.

In quanto dominio creato dall’uomo lo spazio cibernetico è, inoltre, in continua evoluzione e implementazione, in connessione con la rapidità e pressochè ininterrotta evoluzione delle tecnologie dell’informazione e della comunicazione (information, and communication technology, ICT) grazie alle quali vengono erogati in misura crescente servizi essenziali per la collettività e strategici per il Paese.

A questo proposito la dottrina che da tempo si occupa del tema della sicurezza cibernetica invita a riflettere sulla vastità dei settori che nelle moderne società si avvalgono dei servizi digitali.

Non esiste “un settore in questo momento – anche molto lontano, come l'agricoltura o altri – che non si poggi pesantemente sul cyber space”.

Servizi economici e finanziari, sistemi di comando e controllo militare, sistemi di fornitura di energia elettrica o acqua, l’assistenza sanitaria, le telecomunicazioni, dispositivi fisici con cui interagiamo giornalmente sono controllati da sistemi informatici.

Nello scenario di un futuro prossimo, osservano inoltre gli analisti, la diffusione di registri distribuiti in grado di registrare e gestire transazioni di vario tipo (Blockchain), di criptovalute (come Bitcoin, LiteCoin, Ether e Ripple), di sistemi di Artificial Intelligence (AI) e di smart cities (o città intelligenti) contribuirà ad un ulteriore ampliamento del dominio cibernetico e di conseguenza della superficie di attacco.

In allegato si riporta un approfondimento delle richiamate definizioni

In quanto dominio artificiale il dominio cibernetico presenta, delle “vulnerabilità” ovvero dei punti di debolezza attraverso i quali è possibile acquisire illegalmente dati e informazioni che “transitano” nello spazio cibernetico ovvero compromettere in tutto o in parte il funzionamento di servizi e sistemi digitali.

Le vulnerabilità del dominio cibernetico rappresentano pertanto il rovescio della medaglia del progresso tecnologico ed informatico.

Di difficile individuazione e classificazione tali “fratture” del sistema informatico possono dipendere sia da fattori tecnici congeniti al software applicativo, sia dal mancato o non corretto funzionamento dei sistemi di protezione.

Al riguardo, nel Documento conclusivo dell’indagine conoscitiva sulla sicurezza e la difesa nello spazio cibernetico, condotta dalla Commissione difesa della Camera dei Deputati nella XVII legislatura si analizzano le cause delle diverse vulnerabilità e al contempo si sottolinea l’esigenza di disporre di materiali tecnologicamente certificati più facilmente controllabili e monitorabili, con particolare riferimento alla fornitura di materiale militare.

Il Consiglio dei ministri, nella seduta del 19 settembre 2019, ha approvato il decreto n.105 del 2019 (pubblicato nella Gazzetta Ufficiale del 21 settembre 2019) che introduce disposizioni urgenti in materia di "perimetro" di sicurezza nazionale cibernetica. Il decreto, come si legge nel comunicato, mira ad assicurare un livello elevato di sicurezza delle reti, dei sistemi informativi e dei servizi informatici delle amministrazioni pubbliche, nonché degli enti e degli operatori nazionali, pubblici e privati, attraverso l’istituzione di un perimetro di sicurezza nazionale cibernetica e la previsione di misure idonee a garantire i necessari standard di sicurezza rivolti a minimizzare i rischi consentendo, al contempo, la più estesa fruizione dei più avanzati strumenti offerti dalle tecnologie dell’informazione e della comunicazione.

Per un approfondimento si rinvia al relativo dossier .

In tutti i principali contesti nazionali, europei ed internazionali nei quali si analizzano le principali sfide alla stabilità, alla sicurezza e alla crescita dei popoli la minaccia cibernetica viene da tempo considerata come una minaccia assai significativa, mutevole nei suoi tratti essenziali, in continua evoluzione, rapida nel bersaglio da aggredire e capace di produrre effetti a distanze non raggiungibili con gli ordinari strumenti di attacco.

Gli attacchi cibernetici possono, infatti, originare da qualsiasi punto della rete globale e per le loro peculiarità sono idonei a determinare rilevanti conseguenze sul funzionamento e l’integrità della rete informatica di un Paese.

Al riguardo viene di sovente ricordato che le operazioni nello spazio cibernetico si svolgono con una velocità di oltre 20.000 volte maggiore di quelle nello spazio fisico, di oltre 200.000 volte maggiore di quelle nell’aria, e di 10 milioni di volte maggiore di quelle in terra ed in mare”.

Se ne sottolinea, infine, il carattere asimmetrico in quanto i mezzi a disposizione del soggetto attaccante sono allo stato delle conoscenze attuali nettamente superiori alle capacità di difesa del soggetto attaccato.

La difficile tracciabilità degli attacchi rende inoltre estremamente complesse le attività preventive, investigative e di contrasto.

Con riguardo poi agli effetti dell’aggressione informatica in diversi documenti ufficiali pubblicati sia a livello nazionale che internazionale, si sottolinea la capacità degli attacchi cibernetici di produrre danni sulla società paragonabili a quelli di un conflitto combattuto con armi convenzionali e si sottolinea la necessità di predisporre capacità operative difensive al fine di preservare la sicurezza del “Sistema Paese” e di rafforzare la tenuta delle strutture politiche, economiche e sociali .

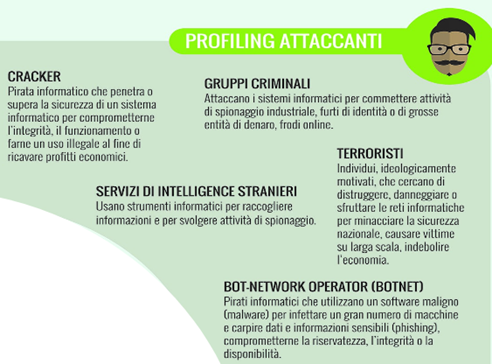

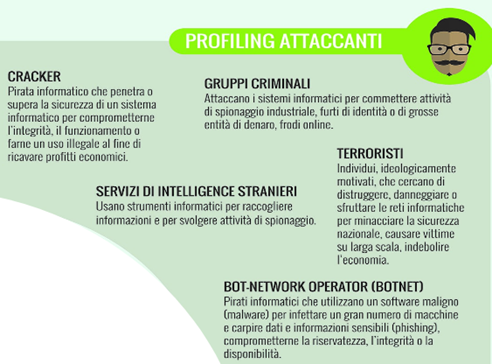

A livello nazionale da tempo le Relazioni sulla politica dell’informazione per la sicurezza trasmesse dal Governo (Presidenza del Consiglio dei ministri) al Parlamento ai sensi dell’articolo 38 della legge n. 124 del 2007 pongono particolare attenzione all’accresciuto livello di complessità e sofisticatezza della minaccia cyber e all’eterogeneità del profilo soggettivo dell’attaccante (cfr box infra).

Emerge, in proposito, una variegata gamma di attori che si muovono nel cyber space con finalità ed obiettivi diversi, tutti di difficilissima identificazione che vanno dall’ hacker individuale che agisce a scopo di lucro, fino all’apparato governativo che persegue obiettivi geopolitici o propagandistici.

Emerge, in proposito, una variegata gamma di attori che si muovono nel cyber space con finalità ed obiettivi diversi, tutti di difficilissima identificazione che vanno dall’ hacker individuale che agisce a scopo di lucro, fino all’apparato governativo che persegue obiettivi geopolitici o propagandistici.

Dal punto di vista della pericolosità si passa, quindi, dal vandalismo cibernetico alla vera e propria guerra cibernetica.

In futuro, osservano gli analisti, nuove tipologie di attacco saranno probabilmente elaborate anche in conseguenza del sempre più diffuso utilizzo dell’innovazione tecnologica dell'IOT (internet of things cfr. Appendice) in diversi ambiti domestici e lavorativi (dai televisori di ultima generazione a certi giocattoli per bambini, passando per le telecamere di sorveglianza attivabili da remoto).

In questi contesti, osservano gli esperti, sfruttando i richiamati dispositivi collegati in rete, sarà possibile a soggetti ostili acquisire illegalmente, con maggiore facilità rispetto agli attuali metodi intrusivi, informazioni riguardanti la vita privata e lavorativa della vittima, ovvero prendere il controllo di dispositivi e macchinari altrui, dirottandone l’azione, visionare dati riservati (telefonici, di posta elettronica, etc.) oppure distruggere memorie o sequestrarle a scopo di ricatto (rendendole indisponibili al legittimo titolare).

La tematica è di particolare interesse anche nel campo della Difesa dove l’evoluzione delle tecnologie dell’informazione ha da un lato permesso di velocizzare i processi decisionali ai vari livelli di comando grazie all’ausilio di sistemi informativi di comando e controllo automatizzati che permettono la memorizzazione e lo scambio di enormi quantità di dati ed informazioni in “tempo reale”, dall’altro lato - sottolineano gli esperti - l’utilizzo di tali strumenti tecnologici ha tuttavia reso le Forze Armate particolarmente vulnerabili ai rischi afferenti alla sicurezza dei sistemi e delle informazioni ivi contenute provenienti da minacce interne ed esterne all’organizzazione militare.

Da qui la necessità, avvertita dai Paesi maggiormente evoluti sul piano militare di definire adeguate misure di difesa cibernetica rispetto a eventi di natura volontaria o accidentale che potrebbero compromettere o alterare dati e servizio fondamentali nell’ambito dell’organizzazione della Difesa.

Da diversi anni il tema della sicurezza cibernetica costituisce oggetto di analisi nell’ambito delle Relazioni sulla politica dell’informazione per la sicurezza, predisposte dal Governo (Presidenza del Consiglio dei ministri) e trasmesse al Parlamento ai sensi dell’articolo 38 della legge n. 124 del 2007, recante disposizioni concernenti il Sistema di informazione per la sicurezza della Repubblica e nuova disciplina del segreto.

Tale norma prevede, infatti, che entro il mese di febbraio di ogni anno il Governo trasmetta al Parlamento una relazione scritta, riferita all'anno precedente, sulla politica dell'informazione per la sicurezza e sui risultati ottenuti (comma 1). Alla relazione è allegato il documento di sicurezza nazionale, concernente le attività relative alla protezione delle infrastrutture critiche materiali e immateriali nonché alla protezione cibernetica e alla sicurezza informatica (comma 1-bis)

In relazione a questo tema è possibile osservare come già nella Relazione sulla politica dell’informazione per la sicurezza relativa all’anno 2009 la cybersecurity veniva definita come “un fondamentale campo di sfida per l’intelligence (…) un fattore di rischio di prima grandezza, direttamente proporzionale al grado di sviluppo raggiunto dalle tecnologie dell’informazione”.

A questa prima analisi hanno fatto seguito – nelle Relazioni presentate al Parlamento negli anni successivi – ulteriori riflessioni, che secondo un livello crescente di intensità hanno considerato la minaccia cibernetica come una “sfida crescente per le politiche di sicurezza degli Stati”[15], un obiettivo informativo prioritario dell’attività intelligence nazionale”[16], “la sfida più impegnativa per il sistema Paese”. In particolare, proprio nella Relazione riferita all’anno 2012 che qualifica la minaccia cibernetica come “la sfida più impegnativa per il sistema Paese” tale valutazione viene motivata in considerazione “dei suoi peculiari tratti caratterizzanti che attengono tanto al dominio digitale nel quale viene condotta, quanto alla sua natura diffusa e transnazionale, quanto ancora agli effetti potenziali in grado di produrre ricadute peggiori di quelle ipotizzabili a seguito di attacchi convenzionali e di incidere sull’esercizio di libertà essenziali per il sistema democratico”[17].

Le Relazione riferite ad anni più recenti evidenziano a loro volta il costante trend di crescita dei fenomeni di minaccia collegati con il ciberspazio in termini di sofisticazione, pervasività e persistenza, a fronte di un livello non sempre adeguato di consapevolezza in merito ai rischi e di potenziamento dei presidi di sicurezza.

Se nel 2015 i principali settori oggetto di attacchi cyber risultavano quelli delle telecomunicazioni, dell’aerospazio, dell’energia e della difesa, nel 2016 figurano ai primi posti il settore bancario – con il 17 per cento delle minacce a soggetti privati (+14 per cento rispetto al 2015) – nonché le Agenzie di stampa e le testate giornalistiche che, insieme alle associazioni industriali, si attestano sull’11 per cento.

I soggetti pubblici costituiscono la maggioranza delle vittime degli attacchi cyber con il 71 per cento degli attacchi, mentre si attestano attorno al 27 per cento gli attacchi contro i soggetti privati. In entrambi i casi si registra un aumento pari, rispettivamente, al 2 per cento ed al 4 per cento. Un decremento del 6 per cento è stato viceversa osservato nell’ambito dei target non meglio identificati o diffusi (che costituiscono, complessivamente, il 2 per cento), solitamente oggetto di campagne hacktiviste.

Da ultimo, la Relazione riferita all’anno 2018 dà conto dell’ innalzamento della qualità e della complessità di alcune tipologie di attacco. Sul fronte delle infrastrutture di attacco, si legge nella Relazione, i gruppi responsabili di azioni di cyber-espionage hanno proseguito nell’impiego di servizi IT commerciali (domini web, servizi di hosting, etc.), forniti da provider localizzati in diverse regioni geografiche, anche per rendere difficoltoso il processo di individuazione attribuzione. Attenzione viene inoltre rivolta anche alla cd. minaccia ibrida, considerata quale impiego combinato di strumenti convenzionali e non, le cui traduzioni operative sono risultate (e saranno sempre più) amplificate grazie alla digitalizzazione che ha interessato ogni aspetto della vita sociale, arrivando ad esplicitarsi anche in operazioni di influenza/ingerenza poste in essere per condizionare il corretto svolgimento di fondamentali dinamiche dei processi democratici.

A seconda del diverso grado di offensività gli attacchi cibernetici vengono tradizionalmente ricondotti ad atti di cyber criminalità, cyber spionaggio, cyber terrorismo e cyber guerra[11].

In alcune analisi scientifiche è frequente il richiamo all’Hacktivism per indicare gli attacchi cyber motivati ideologicamente.

Ciascuna delle richiamate fattispecie presenta al suo interno molteplici sfaccettature, così come un’operazione malevola complessa nello spazio cibernetico può essere il risultato di una pluralità di azioni intrusive di natura diversa.

Ciascuna delle richiamate fattispecie presenta al suo interno molteplici sfaccettature, così come un’operazione malevola complessa nello spazio cibernetico può essere il risultato di una pluralità di azioni intrusive di natura diversa.

Lo spionaggio cibernetico di frequente precede le altre forme di minaccia con intensità crescente e le accompagna nella loro evoluzione. In tale ambito non sempre è possibile riconoscere una chiara distinzione tra queste categorie.

Al di là delle singole peculiarità caratteristica comune di tutte le tipologie di attacchi criminali è la difficile individuazione degli autori degli atti ostili, la loro provenienza geografica e, talvolta, la stessa finalità dell’attacco cyber.

La cosiddetta “guerra cibernetica” rappresenta la più grave forma di attacco informatico perpetrato da uno Stato nei confronti di un altro Stato per uno qualsiasi degli scopi tradizionalmente perseguiti con il ricorso alla guerra e allo strumento militare.

Quando l’attacco è portato attraverso lo spazio cibernetico, si parla di “guerra cibernetica” (cyber-warfare) e correlativamente di “difesa cibernetica” (cyber-defence), intesa come l’insieme della dottrina, dell’organizzazione e delle attività atte a prevenire, rilevare, limitare e contrastare gli effetti degli attacchi condotti tramite lo spazio cibernetico.

La letteratura scientifica che si occupa di questo argomento è solita far risalire all’attacco all’Estonia del 2007 il primo caso di cyber war. Per alcuni giorni i siti istituzionali e di comunicazione dell’Estonia, uno dei paesi al mondo maggiormente informatizzato, sono stati messi fuori uso a seguito di alcuni attacchi cibernetici.

Come si vedrà più diffusamente nel successivo paragrafo è questo il primo caso in cui uno Stato membro della NATO ha richiesto l’applicabilità dell’articolo 5 del Trattato istitutivo dell’Alleanza Atlantica, a seguito di un attacco di natura cibernetica alle proprie strutture digitali.

La guerra e la difesa cibernetica tra Stati sono ad oggi, “a parte alcune avvisaglie, uno scenario soltanto possibile”, pur tuttavia un numero crescente di analisi strategiche individua nello spazio cibernetico un nuovo fondamentale campo di battaglia e di competizione geopolitica dell’umanità.

In tali analisi è infatti ricorrente l’ affermazione secondo la quale “le prossime guerre tra gli Stati non saranno certamente condotte soltanto con i tradizionali strumenti di offesa e di difesa via terra, mare e aria, ma saranno accompagnate e probabilmente iniziate – e in qualche caso vinte - con attacchi perpetrati attraverso lo spazio cibernetico”[14].

Come evidenziato anche nel citato Documento conclusivo dell’indagine conoscitiva sulla sicurezza e la difesa nello spazio cibernetico, gli attacchi cibernetici più sofisticati non solo sono potenzialmente in grado di danneggiare o paralizzare il funzionamento di gangli vitali dell’apparato statale e la fornitura di servizi essenziali ai cittadini, ma possono avere anche effetti potenzialmente distruttivi (soprattutto in prospettiva) se impiegati per indurre il malfunzionamento delle infrastrutture critiche (ad esempio centrali elettriche, nucleari, dighe, torri di controllo aeroportuali, sistemi di navigazione aerea e di trasporto civile, sistemi di comando e controllo militari, nonché fabbriche altamente automatizzate, che impieghino robot interconnessi, etc.) generando danni materiali ingenti e la potenziale perdita di vite umane.

In un contesto di cyber war la minaccia cibernetica può dunque manifestarsi sotto diverse forme. In alcuni casi potrebbe, ad esempio determinare un’errata percezione da parte dei comandanti della situazione operativa tale da influire in maniera viziata sugli schermi di comando e controllo dei propri assetti; in altri, la minaccia cibernetica potrebbe consistere in un’intrusione nei sistemi di comando e controllo finalizzata non solo allo spionaggio, ma anche al sabotaggio e al malfunzionamento degli stessi con effetti distruttivi analoghi a quelli condotti con armi convenzionali.

In relazione al tema della cyber war una delle principali questioni affrontate in ambito accademico e politico internazionale ha riguardato le misure di legittima difesa che potrebbero essere attivate dagli Stati nel caso di attacco cyber prolungato e generalizzato alle proprie infrastrutture critiche, con particolare riferimento all’azionabilità dei meccanismi di difesa collettiva di cui all’articolo 5 del Trattato istitutivo dell’Alleanza Atlantica, richiamato anche dall’articolo 51 della Carta delle Nazioni unite

Ai sensi dell’articolo 5 del Trattato Nord-atlantico, fatto a Washington il 4 aprile 1949 e ratificato dall’Italia con la legge 1° agosto 1949, n. 465 Le Parti convengono che un attacco armato contro una o più di esse, in Europa o nell'America settentrionale, costituirà un attacco verso tutte, e di conseguenza convengono che se tale attacco dovesse verificarsi, ognuna di esse, nell'esercizio del diritto di legittima difesa individuale o collettiva riconosciuto dall'art.51 dello Statuto delle Nazioni Unite, assisterà la parte o le parti così attaccate, intraprendendo immediatamente, individualmente e di concerto con le altre parti, l'azione che giudicherà necessaria, ivi compreso l'impiego della forza armata, per ristabilire e mantenere la sicurezza nella regione dell'Atlantico settentrionale. Qualsiasi attacco armato siffatto, e tutte le misure prese in conseguenza di esso, verrà immediatamente segnalato al Consiglio di Sicurezza. Tali misure dovranno essere sospese non appena il Consiglio di Sicurezza avrà adottato le disposizioni necessarie per ristabilire e mantenere la pace e la sicurezza internazionali

In occasione della prima richiesta di attivazione di tale disposizione, risalente al richiamato “caso Estone”, la Nato osservò come l'Estonia, sebbene fortemente danneggiata dagli attacchi cyber, non avesse comunque subito vittime o distruzioni fisiche alle infrastrutture critiche, ma unicamente il blocco dei sistemi informatici e pertanto, non ravvisando l'estremo dell'aggressione "contro l’integrità territoriale di uno Stato", così come definita dallo Statuto dell'Onu, non ha dato seguito alla richiesta di attivazione dell’articolo 5.

Va peraltro rilevato che successivamente a questo episodio la NATO ha prestato particolare attenzione al tema della difesa cibernetica non solo dando vita già nel 2008 al Tallin NATO Cooperative Cyber defence, centro d’eccellenza per la ricerca, l’analisi e la condivisione delle informazioni all’interno del Patto Atlantico sui temi della cyber war, ma soprattutto modificando negli anni successivi la propria politica di difesa cibernetica.

Nel corso del vertice NATO del 4-5 settembre 2014 in Galles i Capi di Stato e di Governo dei Paesi membri dell’Alleanza Atlantica hanno chiarito che la difesa cibernetica fa parte del compito principale della NATO di difesa collettiva ed hanno affermato che l’eventuale attivazione dell’articolo 5 in seguito ad un attacco cibernetico verrà decisa caso per caso.

Nel corso del vertice NATO del 4-5 settembre 2014 in Galles i Capi di Stato e di Governo dei Paesi membri dell’Alleanza Atlantica hanno chiarito che la difesa cibernetica fa parte del compito principale della NATO di difesa collettiva ed hanno affermato che l’eventuale attivazione dell’articolo 5 in seguito ad un attacco cibernetico verrà decisa caso per caso.

Nel successivo vertice di Varsavia del luglio 2016 “Gli attacchi informatici” sono stati considerati come “una sfida chiara alla sicurezza dell’Alleanza e (…) un pericolo per la società moderna, al pari di un attacco convenzionale”. Nel comunicato ufficiale rilasciato alla chiusura del vertice si sottolinea in particolare come la NATO continuerà ad implementare la propria politica di cyber defence “con l’intento di rafforzare le capacità dell’Alleanza, beneficiando di tecnologie all’avanguardia”.

Il Summit di Bruxelles dell’11 luglio 2018 ha segnato un ulteriore, importante rafforzamento delle capacità cibernetiche della Nato. Il Summit ha infatti stabilito la nascita di un Cyber Operations Center con l’obiettivo coordinare le operazioni degli alleati nel dominio cibernetico.

In ambito dottrinario la questione relativa alla possibilità di definire un attacco cibernetico come un atto di guerra regolato dalle relative norme del diritto internazionale viene reputata possibile nella misura in cui l’intensità e gli effetti dell’aggressione informatica, inserita in un contesto di conflittualità tra Stati, siano paragonabili a quelli di un attacco armato.

Da un punto di vista pratico ed operativo resta però ferma la problematica di fondo relativa all’estrema difficoltà, allo stato delle conoscenze tecniche e scientifiche di qualificare un determinato attacco cyber come un attacco di cyber war.

Come precedentemente osservato le caratteristiche del cyber space ed in particolar modo l'assenza di confini e limiti spaziali incidono fortemente sulla possibilità di individuare con certezza l’autore di un attacco cibernetico, conditio sine qua non per l’avvio di qualsiasi azione di legittima difesa ai sensi delle norme del diritto internazionale.

Si evince in tale difficoltà di attribuzione una delle principali differenze rispetto ai conflitti che hanno luogo nei tradizionali domini nell’ambito dei quali risulta astrattamente agevole l'identificazione dell’autore dell’attacco e l'individuazione del punto d'origine delle manovre.

Viceversa la pervasività del cyberspazio, la difficoltà di alzare barriere al suo interno e la possibilità di operare in modo anonimo

rendono difficoltoso l’accertamento dei reali effetti prodotti da un’azione di tipo informatico, condizione anch’essa essenziale per qualificare un attacco cibernetico come atto di conflittualità e per valutare la proporzionalità delle eventuali misure di risposte.

Nella categoria del cyber-crime vengono generalmente ricompresi gli atti ostili posti in essere da organizzazioni criminali nazionali o transnazionali che sfruttano la dimensione cibernetica per compiere reati quali la truffa, il furto d’identità, la sottrazione indebita di informazioni o di creazioni e proprietà intellettuali.

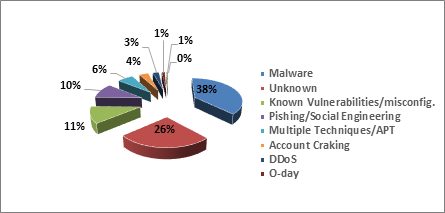

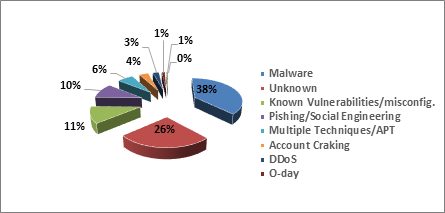

La tecnica più utilizzata dal cybercrime è il malware.

Nel corso del 2018 secondo quanto riportato nel Rapporto Clusit 2019 gli attacchi gravi globali basati sui malware sono stati 585 (68% del totale), per una crescita del 31,2%, e continuano a trovarsi al primo posto per il secondo anno di fila.

In tale Rapporto al primo posto come singoli malware importanti vengono registrati i ransomware (23%), malware diffuso sotto forma di allegato di posta elettronica apparentemente lecito e inoffensivo, che cripta i file presenti sul computer della vittima, richiedendo il pagamento di un riscatto per la relativa decrittazione, seguiti dai cryptominer (23%, cfr. appendice).

Un’altra tecnica che ha mostrato una crescita sopra la media è stata il Phishing (+56,9%) ovvero un attacco informatico avente, generalmente, l’obiettivo di carpire informazioni sensibili (user-id, password, numeri di carte di credito, PIN, etc.) con l’invio di false e-mail generiche a un gran numero di indirizzi. Le e-mail sono formulate in modo tale da convincere i destinatari ad aprire un allegato o ad accedere a siti web creati ad hoc dall’attaccante. Il phisher utilizza i dati raccolti per acquistare beni, trasferire somme di denaro o anche solo come "ponte" per ulteriori attacchi.

Scendendo fra metodologie che sono state riscontrate in numeri più contenuti di attacchi, troviamo in crescita le Multiple Techniques /APT (+55,6%), 0-Day (+66,7%) e Phone Hacking (9, +200%, cfr. Appendice). Cresce anche l’Account Cracking (+7,7%), mentre resta stabile la tecnica DDoS, ovvero attacchi lanciati da un gran numero di sistemi compromessi ed infetti (botnet), volti a rendere un sistema informatico o una risorsa non disponibile ai legittimi utenti attraverso la saturazione delle risorse ed il sovraccarico delle connessioni di rete dei sistemi.

Diminuiscono in maniera considerevole gli attacchi SQL Injection (-85,7% cfr. Appendice), tecnica mirata a colpire applicazioni web che si appoggiano su database programmati con linguaggio SQL, tramite lo sfruttamento di vulnerabilità quali l’inefficienza dei controlli sui dati ricevuti in input e l’inserimento di codice malevolo all’interno delle query. Tali attacchi consentono di accedere alle funzioni di amministrazione del sistema oltre che di sottrarre o alterare i dati.

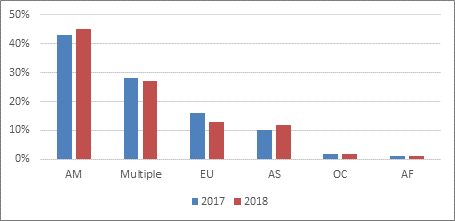

I grafici che seguono illustrano la distribuzione delle diverse tipologia di attacco nel periodo 2014 - 2018 e la percentuale di attacchi per tipologie di malware utilizzato 2017/2018.

Distribuzione delle tecniche di attacco (2014-2018)

Fonte: Elaborazione dati a cura del dipartimento Difesa, Servizio Studi– Rapporto Clusit 2019

| Tecniche di attacco |

2014 |

2015 |

2016 |

2017 |

2018 |

| Malwere |

127 |

106 |

229 |

446 |

585 |

| Unknown |

199 |

232 |

338 |

277 |

408 |

| Known Vulnerabilities/misconfig |

195 |

184 |

136 |

127 |

177 |

| Pishing/Social Engineering |

4 |

6 |

76 |

102 |

160 |

| MultipleTechniques/APT |

60 |

104 |

59 |

63 |

98 |

| Account craking |

86 |

91 |

46 |

52 |

56 |

| DDoS |

81 |

101 |

115 |

38 |

38 |

| O-day |

8 |

3 |

13 |

12 |

20 |

| Phone Hacking |

3 |

1 |

3 |

3 |

9 |

| SQL Injection |

110 |

184 |

35 |

7 |

1 |

Percentuale di attacchi per tipologie di malware utilizzato nel periodo 2017/2018.

Fonte: Elaborazione dati a cura del dipartimento Difesa, Servizio Studi – Rapporti Clusit 2019

A sua volta la categoria cyber espionage ricomprende le attività volte a sfruttare le potenzialità della rete per sottrarre segreti industriali o istituzionali a fini di concorrenza sleale (se consumati nel mercato dei brevetti civili) o di superiorità strategica (nel caso di sottrazione di disegni e apparecchiature militari o dual-use).

A questo riguardo le più recenti relazioni al Parlamento sulla politica dell’informazione per la sicurezza manifestano preoccupazione per la rilevanza del fenomeno e per la pericolosità degli attacchi di cyber spionaggio.

Lo spionaggio digitale viene infatti considerato come la minaccia più insidiosa per le sue elevate capacità di rimodulazione rispetto alle misure difensive adottate per ridurre la superfice d’attacco.

Con particolare riferimento agli attacchi registrati nell’anno 2018 nella Relazione al Parlamento riferita a tale anno si rende noto che lo sforzo più significativo posto in essere dal Comparto ha riguardato il contrasto a campagne di spionaggio digitale, “gran parte delle quali verosimilmente riconducibili a gruppi ostili strutturati, contigui ad apparati governativi o che da questi ultimi hanno ricevuto linee di indirizzo strategico e supporto finanziario”.

A livello dottrinario si sottolineano, invece, gli effetti particolarmente offensivi di attacchi di spionaggio digitale nel settore dell’aerospazio e della difesa, finalizzati all’acquisizione di segreti industriali e militari.

La tematica riveste particolare rilievo in relazione allo sviluppo dei noti velivoli multiruolo senza pilota rispetto ai quali gli esperti sottolineano come non possano escludersi a priori possibili attacchi volti a penetrare e riconfigurare i relativi sistemi di comando e controllo sfruttando le vulnerabilità del complesso sistema di navigazione satellitare degli UAV.

La categoria del cyber terrorism abbraccia, infine, la molteplicità delle azioni informatiche poste in essere dalle organizzazioni del terrorismo a fini di propaganda, denigrazione o affiliazione e, nei casi estremi, per mettere fuori uso, attraverso l’utilizzo della rete o dei controlli telematici, i gangli di trasmissione critica delle strutture o dei processi che attengono la sicurezza nazionale.

A questo riguardo sebbene la Relazione annuale riferita all’anno 2015 sottolinei come “fino ad oggi non si siano manifestate azioni terroristiche finalizzate a distruggere o sabotare infrastrutture ICT di rilevanza strategica”, pur tuttavia il richiamato documento ritiene ragionevole ipotizzare che, nel futuro, “tali obiettivi possano effettivamente rientrare negli indirizzi strategici del cd. Jihad globale, aggiungendo, quindi, una nuova dimensione alla minaccia terroristica”.

In tal senso anche nel più volte richiamato Documento conclusivo dell’indagine conoscitiva sulla sicurezza e la difesa nello spazio cibernetico, nel quale si afferma che anche l’utilizzo dello spazio cibernetico da parte di organizzazioni terroristiche è una possibile minaccia alla sicurezza nazionale, in primis per lo sfruttamento della rete a fini di propaganda, addestramento, autofinanziamento e pianificazione. La capacità di questi gruppi di rappresentare un pericolo reale alle infrastrutture critiche resta più limitata, si legge nel Documento, ma destinata a crescere nel medio-lungo termine, anche a causa dell’aumento della loro competenza tecnica”.

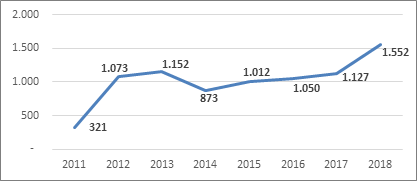

Secondo quanto riportato nel Rapporto Clusit 2019,il 2018 è stato “l’anno peggiore di sempre in termini di evoluzione delle minacce cyber e dei relativi impatti, non solo dal punto di vista quantitativo ma anche e soprattutto da quello qualitativo, evidenziando un trend di crescita degli attacchi, della loro gravità e dei danni conseguenti mai registrato in precedenza”.

Nell’ultimo biennio, documenta il Rapporto Clusit 2019, il tasso di crescita del numero di attacchi gravi è aumentato di 10 volte rispetto al precedente.

Al riguardo si osserva, infatti, che, mentre nell’arco del biennio 2017-2018 il numero di attacchi gravi è cresciuto del 37,7%, la crescita registrata nel biennio 2015-2016 è stata del 3,8%.

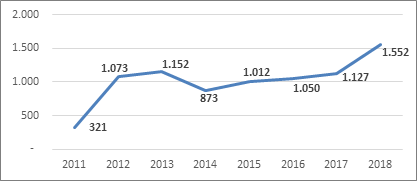

Il seguente grafico mostra il trend degli attacchi gravi rilevati a livello globale (Italia compresa) tra il 2011 ed il 2018 riportati nei Rapporti Clusit del 2017, 2018 e 2019 e relativi al settore privato e pubblico.

Per quanto concerne l’anno 2018 la base dati è composta da un totale di 8471 attacchi noti.

Numero di attacchi gravi rilevati per anno (2011-2018).

Fonte: Elaborazione dati a cura del dipartimento Difesa, Servizio Studi, Camera dei Deputati – Rapporti Clusit 2017-2019

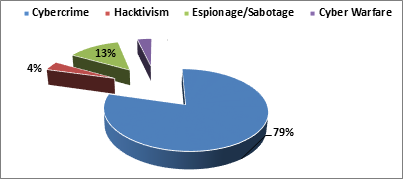

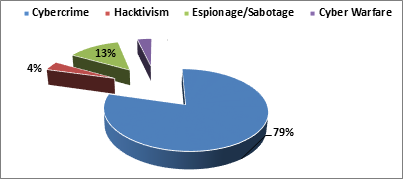

Gli attacchi registrati sono stati catalogati per tipologia: Cybercrime, Hacktivism, Espionage/Sabotage, Cyber warfare ( cfr. supra).

In termini assoluti, nel 2018 le categorie Cybercrime e Cyber Espionage fanno registrare il numero di attacchi più elevato degli ultimi 8 anni.

Nel 2018 sono aumentati (+43,8%) rispetto al 2017, gli attacchi gravi compiuti per finalità di Cybercrime (che ha come obiettivo l’arricchimento economico), così come quelli riferibili ad attività di Cyber Espionage (+57,4%).

Tipologia e distribuzione degli attaccanti 2018

Fonte: Elaborazione dati a cura del dipartimento Difesa, Servizio Studi, Camera dei Deputati – Rapporti Clusit 2019

Rispetto al passato, precisa il Rapporto risulta più difficile distinguere nettamente tra Cyber Espionage e Information Warfare: Sommando gli attacchi di entrambe le categorie, nel 2018 si assiste a un aumento del 35,6% rispetto all’anno precedente (259 contro 191).

I grafici che seguono riportano il numero di attacchi per tipologie di attacco nel periodo 2011 2018.

Distribuzione degli attacanti per tipologia (2011-2018)

Fonte: Elaborazione dati a cura del dipartimento Difesa, Servizio Studi, Camera dei Deputati - Rapporti Clusit 2017-2019

| Attaccanti per tipologia |

2011 |

2012 |

2013 |

2014 |

2015 |

2016 |

2017 |

2018 |

| Cybercrime |

170 |

633 |

609 |

526 |

684 |

751 |

857 |

1.232 |

| Hackyivism |

114 |

368 |

451 |

236 |

209 |

161 |

79 |

61 |

| Espionage/Sabotage |

23 |

29 |

67 |

69 |

96 |

88 |

129 |

203 |

| Cyber Warfare |

14 |

43 |

25 |

42 |

23 |

50 |

62 |

56 |

| TOTALE |

321 |

1.073 |

1.152 |

873 |

1.012 |

1.050 |

1.127 |

1.552 |

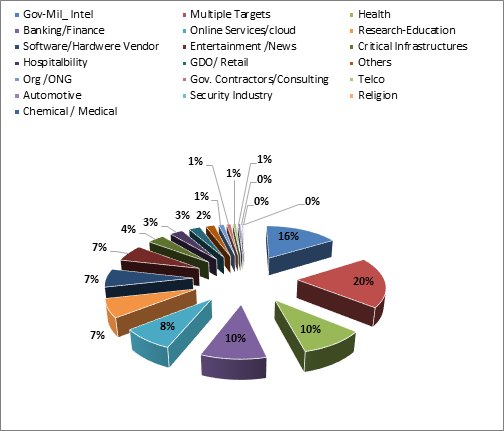

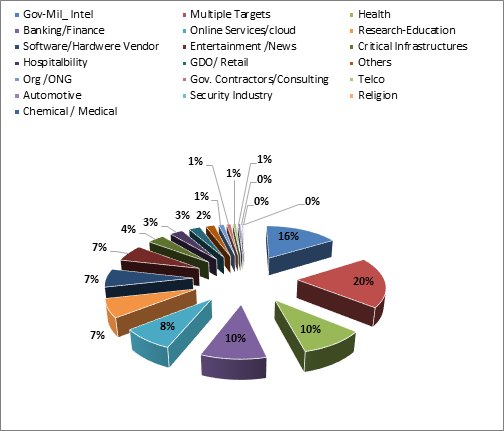

Con riferimento ai settori oggetto di attacchi quello Governativo registra, rispetto al 2017, un aumento del 40,8%; il settore sanitario, quello finanziario e delle infrastrutture un aumento, rispettivamente del 98,8%; del 33,3% e del 42.5%.

Numero di attacchi nei diversi (2014-2018)

Fonte: Elaborazione dati a cura del dipartimento Difesa, Servizio Studi, Camera dei Deputati – Rapporti Clusit 2019

| Vittime per tipologia |

2014 |

2015 |

2016 |

2017 |

2018 |

2018/2017 |

| Gov-Mil_ Intel |

213 |

223 |

220 |

179 |

252 |

40,8% |

| Multiple Targets |

- |

- |

49 |

222 |

304 |

36,9% |

| Health |

32 |

36 |

73 |

80 |

159 |

98,8% |

| Banking/Finance |

50 |

64 |

105 |

117 |

156 |

33,3% |

| Online Services/cloud |

103 |

187 |

179 |

95 |

129 |

35,8% |

| Research-Education |

54 |

82 |

55 |

71 |

110 |

54,9% |

| Software/Hardwere Vendor |

44 |

55 |

56 |

68 |

109 |

60,3% |

| Entertainment /News |

77 |

138 |

131 |

115 |

102 |

-11,3% |

| Critical Infrastructures |

13 |

33 |

38 |

40 |

57 |

42,5% |

| Hospitalbility |

- |

39 |

33 |

34 |

45 |

32,4% |

| GDO/ Retail |

20 |

17 |

29 |

24 |

39 |

62,5% |

| Others |

172 |

51 |

38 |

40 |

30 |

-25% |

| Org /ONG |

47 |

46 |

13 |

8 |

18 |

125% |

| Gov. Contractors/Consulting |

13 |

8 |

7 |

6 |

14 |

133,3% |

| Telco |

18 |

18 |

14 |

13 |

11 |

-15,4% |

| Automotive |

3 |

5 |

4 |

4 |

9 |

125% |

| Security Industry |

2 |

3 |

0 |

11 |

4 |

-63,6% |

| Religion |

7 |

5 |

6 |

0 |

3 |

|

| Chemical / Medical |

5 |

2 |

0 |

0 |

1 |

|

| TOTALE/ MEDIA VARIAZIONI |

873 |

1.012 |

1.050 |

1.127 |

1.552 |

|

Percentuale di attacchi nei diversi settori 2018

Fonte: Elaborazione dati a cura del dipartimento Difesa, Servizio Studi, Camera dei Deputati – Rapporti Clusit 2019

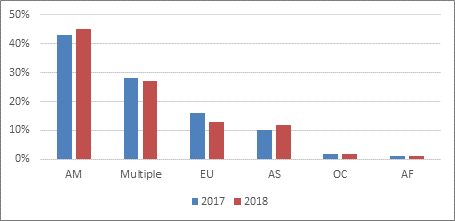

Con riferimento, infine, all’area geografica di appartenenza nel 2018 aumentano le vittime di area americana (dal 43% al 45%), mentre, gli attacchi noti verso realtà basate in Europa sembrano addirittura diminuire (dal 16% al 13%) e aumentano quelli rilevati contro organizzazioni asiatiche (dal 10% al 12%). Percentualmente rimangono sostanzialmente invariati gli attacchi gravi verso bersagli multipli distribuiti globalmente (categoria “Multiple”), dall’28% del 2017al 27% del 2018.

Appartenenza geografica delle vittime per area geografica 2017-2018.

Fonte: Elaborazione dati – Rapporti Clusit 2019

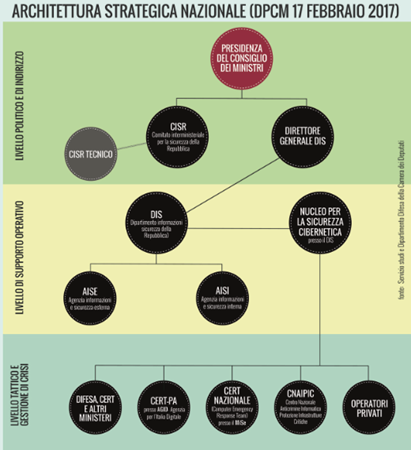

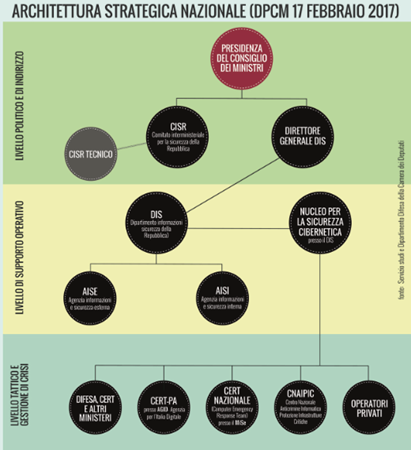

Nel corso degli ultimi anni sono stati adottati una serie di provvedimenti normativi volti a definire l’architettura strategica nazionale per la sicurezza cibernetica al fine di potenziare progressivamente le capacità di difesa cibernetica del Paese.

Nello specifico, nel 2013, con il cd. “decreto Monti” (DPCM 24 gennaio 2013), l’Italia ha provveduto a definire le molteplici competenze di settore tra i diversi attori istituzionali delineando la governance nazionale in materia di cyber security.

Il 17 febbraio 2017 è stato adottato il Decreto del Presidente del Consiglio dei Ministri recante la Direttiva in materia protezione cibernetica e sicurezza informatica nazionali” (cd.“Decreto Gentiloni”) che ha interamente sostituito il precedente decreto del 2013 introducendo importanti innovazioni volte, in particolare, ad assicurare un maggiore coordinamento tra le diverse strutture istituzionali previste nel nuovo quadro strategico.

Nel maggio 2018 con il D.Lgs. 65/2018 di recepimento della Direttiva 2016/1148 (c.d. “Direttiva NIS”) sono stati delineati ulteriori interventi di rafforzamento del sistema di sicurezza cibernetica del Paese. Dal 2018 trova, inoltre, applicazione il decreto legislativo n. 101 adottato per l’adeguamento della normativa nazionale alle disposizioni del Regolamento (UE) 2016/679 (noto come “GDPR” General Data Protection Regulation) che impone a chi custodisce e tratta dati personali (soggetti pubblici e privati) l’adozione di standard di sicurezza più elevati rispetto al passato. A sua volta il Regolamento (UE) 2019/881 del Parlamento Europeo e del Consiglio del 17 aprile 2019 Cybersecurity Act introduce una certificazione europea della sicurezza cibernetica di hardware e software trasponendo in campo informatico gli stringenti standard già applicati alla sicurezza fisica dei beni prodotti nella UE. Responsabile delle certificazioni è l’Agenzia europea per la sicurezza delle reti e dell’informazione (European Network and Information Security Agency, ENISA).

Da ultimo il Consiglio dei ministri, nella seduta del 19 settembre 2019, ha approvato il decreto n.105 del 2019 (pubblicato nella Gazzetta Ufficiale del 21 settembre 2019) che introduce disposizioni urgenti in materia di "perimetro" di sicurezza nazionale cibernetica.

Al riguardo, si ricorda che il 19 luglio 2019 il Consiglio dei ministri aveva approvato il disegno di legge sul “perimetro di sicurezza nazionale cibernetica” (A.S. 1448).

Inoltre in data 11 luglio 2019 era stato approvato dal Consiglio dei Ministri il decreto legge n. 64 del 2019 (non convertito in legge) sull’estensione del Golden Power per garantire la sicurezza delle nuove infrastrutture di telecomunicazione con particolare riferimento a quelle 5G.

Completano, infine, l’impianto normativo e regolamentare una serie di ulteriori disposizioni normative adottate in ambito nazionale che hanno riguardato profili specifici del tema della sicurezza cibernetica con particolare riferimento alle modalità di contrasto al fenomeno cyber crime e alle relative attività di intelligence ( cfr. successivo capitolo “ Il contrasto della criminalità informatica e la tutela dei diritti).

Nei successivi paragrafi è riportata una breve descrizione dei principali provvedimenti normativi che delineano l’architettura strategica nazionale in materia di sicurezza cibernetica con particolare riferimento alle competenze assegnate in tale ambito ai principali attori istituzionali.

Nel gennaio del 2013, anche sulla base di analoghe iniziative intraprese a livello europeo ed internazionale, il Governo ha adottato il DPCM del 24 gennaio del 2013 (c.d. “decreto Monti”), che, fino all’entrata in vigore del successivo DPCM del 17 febbraio 2017 (c.d. “decreto Gentiloni”), ha definito l’architettura istituzionale “deputata alla tutela della sicurezza nazionale relativamente alle infrastrutture critiche materiali e immateriali”.

Nel dicembre del medesimo anno, in attuazione di un’espressa disposizione contenuta nel DPCM del 2013, sono stati approvati il Quadro strategico nazionale per la sicurezza dello spazio cibernetico e il Piano nazionale per la protezione cibernetica. Nell’insieme questi documenti individuano, per la prima volta in maniera organica a livello nazionale, i compiti affidati a ciascuna componente istituzionale con competenze nel settore della sicurezza e della difesa cibernetica ed i meccanismi e le procedure da seguire ai fini della riduzione della vulnerabilità, della prevenzione dei rischi, della risposta tempestiva alle aggressioni e del ripristino immediato della funzionalità dei sistemi in caso di crisi.

Nello specifico il DPCM del 2013 individuava nella Presidenza del Consiglio dei Ministri il vertice dell’architettura nazionale in materia di sicurezza cibernetica. Presso l’Ufficio del Consigliere Militare (UCM) veniva incardinato il Nucleo per la Sicurezza Cibernetica (NSC), in funzione di prevenzione, preparazione, risposta e ripristino rispetto ad eventuali situazioni di crisi cibernetica. Venivano quindi istituiti un CERT nazionale all’interno del Ministero dello Sviluppo economico e un CERT della Pubblica amministrazione all’interno dell’Agenzia per l’Italia digitale (AgID).

Nel febbraio 2017 il Governo ha emanato una nuova direttiva recante indirizzi per la protezione cibernetica e la sicurezza informatica nazionale (D.P.C.M 17 febbraio 2017, c.d. “decreto Gentiloni”) che ha interamente sostituito la precedente direttiva del 2013.

Al decreto è seguita l’emanazione, nel marzo 2017 di un nuova edizione del Piano Nazionale per la Protezione Cibernetica e la Sicurezza Informatica.

Nel nuovo assetto strategico delineato con il Decreto del 2017 al Presidente del Consiglio dei ministri viene espressamente affidata l’alta direzione e la responsabilità della politica generale del Governo anche nel campo della sicurezza dello spazio cibernetico. In tale funzione, come si vedrà più diffusamente in seguito, egli provvede al coordinamento delle politiche dell’informazione per la sicurezza cibernetica, impartisce le direttive e, sentito il CISR, emana le disposizioni necessarie per l’organizzazione e il funzionamento del Sistema di sicurezza cibernetica.

Al centro della governance per la cybersecurity il decreto pone il Sistema di informazione per la sicurezza della Repubblica (cfr. infra) con particolare riferimento al Dipartimento Informazioni per la Sicurezza (DIS) nel cui ambito viene collocato il Nucleo Sicurezza Cibernetica (traferito dall’UCM).

L’analisi dei singoli organismi che compongono il Sistema di informazione per la sicurezza della Repubblica con particolare riferimento ai relativi poteri in ambito di sicurezza cibernetica è contenuta nel successivo paragrafo 4.

In base alla nuova architettura strategica il Nucleo è l’organismo intergovernativo che svolge funzioni di gestione delle crisi cibernetiche e di raccordo tra le diverse componenti dell’architettura istituzionale.

In base alla nuova architettura strategica il Nucleo è l’organismo intergovernativo che svolge funzioni di gestione delle crisi cibernetiche e di raccordo tra le diverse componenti dell’architettura istituzionale.

Il Nucleo riferisce direttamente al direttore generale del DIS per la successiva informazione al Presidente del Consiglio dei ministri e al Comitato interministeriale per la sicurezza della Repubblica (CISR).

Con il decreto del 2017 il vice direttore del DIS, oltre ad avere incarico di coordinamento interministeriale, presiede il NSC che è composto anche dal consigliere militare e da un rappresentante rispettivamente del DIS, dell’AISE, dell’AISI, del Ministero degli affari esteri, del Ministero dell’interno, del Ministero della difesa, del Ministero della giustizia, del Ministero dello sviluppo economico, del Ministero dell’economia e delle finanze, del Dipartimento della protezione civile e dell’Agenzia per l’Italia digitale.

Spetta, inoltre, al direttore generale del DIS il compito di definire le necessarie linee di azione per innalzare i livelli di sicurezza dei sistemi e delle reti, con particolare riferimento all’individuazione dei più adeguati e avanzati supporti tecnologici. Per la realizzazione di tali iniziative, “è previsto il coinvolgimento del mondo accademico e della ricerca, con la possibilità di avvalersi di risorse di eccellenza, così come una diffusa collaborazione con le imprese di settore”.

Il Nucleo della sicurezza cibernetica, su iniziativa del DIS, ha promosso l'avvio di un gruppo di lavoro chiamato a individuare possibili soluzioni tecnico-amministrative per garantire un approvvigionamento di beni e servizi informatici, caratterizzato da maggiori garanzie di sicurezza sotto il profilo cibernetico per la pubblica amministrazione. Le attività del gruppo di lavoro si sono concluse con l'elaborazione di un testo unico di buone prassi e prescrizioni, sotto forma di linee guida obbligatorie dell'AGID (Agenzia per l'Italia digitale), pubblicate sul relativo sito web e in consultazione pubblica. Contengono misure di tipo organizzativo, funzionale e operativo, suddivise tra azioni da svolgere prima, durante e dopo la fase di procurement. Tali indicazioni sono obbligatorie per le forniture ritenute critiche dall'amministrazione committente, mentre vanno intese come semplici suggerimenti per le forniture non critiche.?Nell'ambito del gruppo di lavoro è emersa la necessità di provvedimenti legislativi per consentire di adeguare la normativa sugli appalti, in modo da equiparare la cyber security alla sicurezza sui luoghi di lavoro, così da poter evitare l'affidamento delle gare secondo il principio del massimo ribasso, prevedendo altresì la presenza di almeno un esperto di sicurezza informatica nelle commissioni aggiudicatrici delle gare ICT.

Infine viene attribuito al Ministero dello sviluppo economico il compito di istituire un centro di valutazione e certificazione nazionale per la verifica dell’affidabilità della componentistica delle apparecchiature ICT che vengono utilizzate da parte della pubblica amministrazione nelle strutture critiche e nelle strutture strategiche ed è stato inoltre previsto l’accesso alle banche dati dei soggetti privati e ai cosiddetti SOC (Security Operation Center) dal parte del DIS, in modo tale da poter avere una visione unitaria del sistema.

Il Centro di valutazione e certificazione nazionale è stato istituito con decreto del Ministro dello sviluppo economico del 15 febbraio 2019. Il centro è stato istituito presso l'Istituto Superiore delle comunicazioni e tecnologie dell'informazione.?Il 19 aprile 2019 è stato firmato il decreto che descrive il modello di funzionamento, l'organizzazione e il piano di sviluppo del CVCN, così come previsto dal richiamato decreto del Ministro dello sviluppo economico.

Al riguardo si segnala che il recente decreto legge n. 105 del 2019 sul “perimetro di sicurezza nazionale cibernetica” in corso di conversione, rafforza i poteri del Cenro di valutazione e certificazione nazionale che potrà imporre "test di hardware e software" in caso di "affidamento di forniture di beni, sistemi e servizi Ict destinati a essere impiegati sulle reti, sui sistemi informativi e per l'espletamento dei servizi informatici" dei soggetti inseriti nel perimetro.

In particolare ai sensi del comma 7 dell’articolo 1 il Centro:

a) contribuisce all'elaborazione delle misure di sicurezza, per ciò che concerne l'affidamento di forniture di beni, sistemi e servizi ICT;

b) svolge attività di valutazione del rischio e di verifica delle condizioni di sicurezza e dell'assenza di vulnerabilità note, anche in relazione all'ambito di impiego, dettando, se del caso, prescrizioni di utilizzo al committente;

c) elabora e adotta (previo conforme avviso dell'organismo tecnico di supporto al Comitato interministeriale per la sicurezza della Repubblica - CISR) schemi di certificazione cibernetica, qualora gli schemi di certificazione esistenti non siano ritenuti, per ragioni di sicurezza nazionale, adeguati alle esigenze di tutela del perimetro di sicurezza nazionale cibernetica.

Ai fini delle attività di cui alla lettera b), il CVCN si avvale anche di laboratori che esso accredita. I criteri per tale accreditamento sono da stabilirsi con D.P.C.M. entro dieci mesi dalla data di entrata in vigore della legge di conversione del presente decreto-legge.

Siffatto D.P.C.M. è adottato su proposta del Comitato interministeriale per la sicurezza della Repubblica (CISR).

Si segnala, inoltre, che il decreto legge n. 105 del 2019 prevede l’istituzione, presso il Ministero della Difesa, di un apposito Centro di valutazione definendone gli specifici poteri nell’ambito delle misure di cyber defence previste dal medesimo decreto (cfr. infra).

Con il decreto legislativo n. 65 del 18 maggio 2018, adottato in attuazione della direttiva (UE) 2016/1148 (c.d. direttiva NIS Network and Information Security) è stata ulteriormente definita la cornice legislativa relativa alla sicurezza delle reti e dei sistemi informativi con espressa individuazione dei soggetti competenti a dare attuazione agli obblighi previsti dalla richiamata direttiva.

Al contempo è stata prevista l’istituzione di uno CSIRT italiano presso la Presidenza del Consiglio dei ministri nel quale confluiranno il CERT nazionale e quello della Pubblica amministrazione (cfr. infra).

Nel dettaglio, il D.Lgs. 65/2018 ha stabilito:

a) l'inclusione nella strategia nazionale di sicurezza cibernetica delle previsioni in materia di sicurezza delle reti e dei sistemi informativi rientranti nell'ambito di applicazione del decreto;

b) la designazione delle autorità nazionali competenti e del punto di contatto unico, nonché del Gruppo di intervento per la sicurezza informatica in caso di incidente (CSIRT) in ambito nazionale per lo svolgimento dei compiti previsti all'allegato I del decreto medesimo;

c) il rispetto di obblighi da parte degli operatori di servizi essenziali e dei fornitori di servizi digitali relativamente all'adozione di misure di sicurezza e di notifica degli incidenti con impatto rilevante;

d) la partecipazione nazionale al gruppo di cooperazione europeo, nell'ottica della collaborazione e dello scambio di informazioni tra Stati membri dell'Unione europea, nonché dell'incremento della fiducia tra di essi;

e) la partecipazione nazionale alla rete CSIRT nell'ottica di assicurare una cooperazione tecnico-operativa rapida ed efficace.

Viene altresì specificato che, fatto salvo quanto previsto dall'articolo 346 del trattato sul funzionamento dell'Unione europea, le informazioni riservate secondo quanto disposto dalla normativa dell'Unione europea e nazionale, in particolare per quanto concerne la riservatezza degli affari, sono scambiate con la Commissione europea e con altre autorità competenti NIS solo nella misura in cui tale scambio sia necessario ai fini dell'applicazione del decreto. Le informazioni scambiate devono essere pertinenti e commisurate allo scopo e deve essere tutelata la riservatezza e la protezione della sicurezza e degli interessi commerciali degli operatori di servizi essenziali e dei fornitori di servizi digitali.

Restano inoltre impregiudicate le misure adottate per salvaguardare le funzioni essenziali dello Stato, in particolare di tutela della sicurezza nazionale, comprese le misure volte a tutelare le informazioni, nei casi in cui la divulgazione sia ritenuta contraria agli interessi essenziali di sicurezza e di mantenimento dell'ordine pubblico, in particolare a fini di indagine, accertamento e perseguimento di reati.

Per quanto riguarda l’architettura istituzionale definita dal D.Lgs. 65/2018 è stata in primo luogo attribuita al Presidente del Consiglio dei ministri, sentito il Comitato interministeriale per la sicurezza della Repubblica (CISR), la competenza alla definizione della strategia nazionale di sicurezza cibernetica per la tutela della sicurezza delle reti e dei sistemi di interesse nazionale.

Con la medesima procedura sono adottate linee di indirizzo per l'attuazione della strategia nazionale di sicurezza cibernetica.

La qualifica di “autorità competente NIS” viene attribuita ai singoli ministeri in base ai settori di competenza (Ministero dello sviluppo economico, Ministero delle infrastrutture e trasporti, Ministero dell’economia e delle finanze, Ministero della salute e Ministero dell’ambiente e della tutela del territorio) e, per taluni ambiti, alle regioni e alle province autonome di Trento e di Bolzano.

Tali autorità sono i soggetti competenti per settore - settori dell’energia e trasporti, settore bancario, infrastrutture dei mercati finanziari, settore sanitario, fornitura e distribuzione di acqua potabile, infrastrutture digitali - in materia di sicurezza delle reti e dei sistemi informativi; verificano, in particolare, l’applicazione della direttiva a livello nazionale ed individuano gli operatori di servizi essenziali nell’ambito dei criteri ivi definiti.

L’autorità di contrasto è individuata nell'organo centrale del Ministero dell'interno per la sicurezza e per la regolarità dei servizi di telecomunicazione al quale è attualmente attribuita la competenza ad assicurare i servizi di protezione informatica delle infrastrutture critiche informatizzate di interesse nazionale, operando mediante collegamenti telematici definiti con apposite convenzioni con i responsabili delle strutture interessate.

Gli operatori di servizi essenziali, ai fini del provvedimento, sono i soggetti pubblici o privati, della tipologia prevista dall’elenco dell'allegato II (settori dell’energia e trasporti, settore bancario, infrastrutture dei mercati finanziari, settore sanitario, fornitura e distribuzione di acqua potabile, infrastrutture digitali), individuati dalle autorità competenti NIS.

Il decreto legislativo 65/2018 definisce inoltre gli obblighi posti in capo agli operatori dei servizi essenziali e ai fornitori dei servizi digitali con riferimento alla sicurezza della rete e dei sistemi informativi che utilizzano nel contesto dei servizi individuati dall’allegato III.

È posto a loro carico l’obbligo di individuare le misure tecniche e organizzative relative alla gestione dei rischi, alle misure per prevenire e minimizzare gli impatti degli incidenti e, sotto il profilo procedurale, sono definite le modalità di notifica degli incidenti che abbiano un impatto rilevante sui servizi forniti individuando altresì le condizioni e le modalità secondo le quali potranno essere coinvolti gli organismi di altri Paesi.

Sono poi individuati i poteri di controllo delle autorità NIS sia nei confronti degli operatori di servizi essenziali, che dei fornitori di servizi digitali anche prevedendo poteri di verifica e di ispezione oltre che l’irrogazione di sanzioni amministrative nel caso di mancato adempimento degli obblighi previsti.

Il Consiglio dei ministri, nella seduta del 19 settembre 2019, ha approvato il decreto n.105 del 2019 (pubblicato nella Gazzetta Ufficiale del 21 settembre 2019) che introduce disposizioni urgenti in materia di "perimetro" di sicurezza nazionale cibernetica.

Il decreto, come si legge nel comunicato, mira ad assicurare un livello elevato di sicurezza delle reti, dei sistemi informativi e dei servizi informatici delle amministrazioni pubbliche, nonché degli enti e degli operatori nazionali, pubblici e privati, attraverso l’istituzione di un perimetro di sicurezza nazionale cibernetica e la previsione di misure idonee a garantire i necessari standard di sicurezza rivolti a minimizzare i rischi consentendo, al contempo, la più estesa fruizione dei più avanzati strumenti offerti dalle tecnologie dell’informazione e della comunicazione.

In particolare, il decreto fa riferimento ad amministrazioni pubbliche, nonché ad enti oppure operatori nazionali, pubblici e privati i cui sistemi informatici:

• sono necessari per l'esercizio di una funzione essenziale dello Stato;

• sono necessari per l'assolvimento di un servizio essenziale per il mantenimento di attività civili, sociali o economiche fondamentali per gli interessi dello Stato;

• il cui malfunzionamento, interruzione o uso improprio possono pregiudicare la sicurezza nazionale.

Resta ferma, per gli organismi di informazione e sicurezza, la specifica disciplina di cui alla legge 3 agosto 2007, n. 124 (recante "Sistema di informazione per la sicurezza della Repubblica e nuova disciplina del segreto").

Una volta stabilito il perimetro, verranno definite le procedure con le quali i soggetti che ne fanno parte dovranno notificare gli eventuali incidenti "aventi impatto su reti, sistemi informativi e servizi informatici" e vengono stabilite le misure "volte a garantire elevati livelli di sicurezza".

In particolare, il comma 3 demanda ad un D.P.C.M. - da adottare entro dieci mesi dalla conversione del decreto legge - la definizione:

1. delle procedure in base alle quali i soggetti del perimetro di sicurezza nazionale cibernetica segnalino gli incidenti aventi impatto su reti, sistemi informativi e sistemi informatici (lett. a));

2. delle misure volte a garantirne elevati livelli di sicurezza (lett. b)).

All'elaborazione delle richiamate misure provvedono, secondo gli ambiti di competenza delineati dal medesimo decreto, il Ministero dello sviluppo economico e la Presidenza del Consiglio dei ministri, d'intesa con il Ministero della difesa, il Ministero dell'interno, il Ministero dell'economia e delle finanze e il Dipartimento delle informazioni per la sicurezza.

Per quanto riguarda le procedure di segnalazione degli incidenti su reti, sistemi informativi e sistemi digitali rientranti nel perimetro di sicurezza nazionale cibernetica, i relativi soggetti (amministrazioni pubbliche, nonché enti oppure operatori nazionali, pubblici e privati) devono notificare l'incidente al Gruppo di intervento per la sicurezza informatica in caso di incidente (CSIRT) italiano. Il CSIRT procede poi a inoltrare tempestivamente tali notifiche al Dipartimento delle informazioni della sicurezza (DIS). Siffatta trasmissione è prevista anche qualora siano interessate attività demandate al Nucleo per la sicurezza cibernetica. A sua volta il DIS assicura una ulteriore trasmissione all'organo del Ministero dell'interno preposto alla sicurezza e regolarità dei servizi di telecomunicazioni; alla Presidenza del Consiglio dei ministri (se le notifiche degli incidenti giungano da un soggetto pubblico - o da un soggetto fornitore di servizi fiduciari qualificati o svolgente l'attività di gestore di posta elettronica certificata o di gestore dell'identità digitale, ai sensi dell'art. 29 del Codice dell'amministrazione digitale, decreto legislativo n. 82 del 2005) ovvero al Ministero dello sviluppo economico (se le notifiche giungano da un soggetto privato del perimetro di sicurezza nazionale cibernetica). Le misure di sicurezza - di cui alla lettera b) - esse devono assicurare elevati livelli di prevenzione e salvaguardia delle reti, sistemi informativi e sistemi informatici rientranti nel perimetro di sicurezza nazionale cibernetica.

Il testo integra e adegua, inoltre, il quadro normativo in materia di esercizio dei poteri speciali da parte del Governo, con particolare riferimento a quanto previsto dal decreto-legge 15 marzo 2012, n. 21, in modo da coordinare l’attuazione del Regolamento (UE) 2019/452, sul controllo degli investimenti esteri, e apprestare idonee misure di tutela di infrastrutture o tecnologie critiche ad oggi non ricadenti nel campo di applicazione del decreto-legge 15 marzo 2012, n. 21.

L'articolo 4 modifica il decreto legge n. 21 del 2012 in tema di poteri speciali del Governo nei settori ad alta intensità tecnologica (cd. golden power). In particolare, viene ampliato il perimetro dei settori che possono essere individuati con regolamento ai fini dell'applicazione della disciplina, con riferimento alla sussistenza di un pericolo per la sicurezza e l'ordine pubblico (comma 1). Viene altresì stabilito (comma 2) che, fino all'adozione del regolamento che individua i settori rilevanti, è soggetto a notifica l'acquisto a qualsiasi titolo, da parte di un soggetto esterno all'Unione europea, di partecipazioni in società che detengono beni e rapporti in specifici settori, fra i quali quelli legati alla cibersicurezza, di rilevanza tale da determinare l'insediamento stabile dell'acquirente in ragione dell'assunzione del controllo della società. Il comma 2 prevede altresì che tali notifiche possano dar luogo all'esercizio di poteri speciali da parte del Governo, mediante l'imposizione di condizioni e impegni diretti a garantire la tutela degli interessi essenziali dello Stato nonché l'opposizione all'acquisto della partecipazione.

Le nuove norme, tra l’altro:

- istituiscono un meccanismo teso ad assicurare un procurement più sicuro per i soggetti inclusi nel perimetro che intendano procedere all’affidamento di forniture di beni e servizi di information and communication technology (ICT) destinati a essere impiegati sulle reti, sui sistemi e per i servizi rilevanti. Con specifico riferimento al comparto della Difesa si prevede che per le forniture di beni, sistemi e servizi ICT da impiegare su reti, sistemi informativi e servizi informatici del Ministero della difesa, il Ministero proceda, attraverso un proprio Centro di valutazione in raccordo con la Presidenza del Consiglio dei ministri e il Ministero dello sviluppo economico per i profili di rispettiva competenza.

- prevedono che l’esercizio dei poteri speciali in relazione alle reti, ai sistemi informativi e ai servizi strategici di comunicazione a banda larga basati sulla tecnologia 5G sia effettuato previa valutazione degli elementi indicanti la presenza di fattori di vulnerabilità da parte dei centri di valutazione individuati dalla nuova normativa e, con riferimento alle autorizzazioni già rilasciate ai sensi del decreto-legge 15 marzo 2012, n. 21, la possibilità di integrare o modificare le misure prescrittive già previste alla luce dei nuovi standard;

- rafforzano i poteri del Centro di valutazione e certificazione nazionale (il Cvcn, istituito al Mise), che potrà imporre "test di hardware e software" in caso di "affidamento di forniture di beni, sistemi e servizi Ict destinati a essere impiegati sulle reti, sui sistemi informativi e per l'espletamento dei servizi informatici" dei soggetti inseriti nel perimetro.

- attribuiscono al Presidente del Consiglio dei Ministri, in presenza di un rischio grave e imminente per la sicurezza nazionale connesso alla vulnerabilità di reti, sistemi e servizi, il potere di eliminare, ove indispensabile e per il tempo strettamente necessario, lo specifico fattore di rischio o di mitigarlo, secondo un criterio di proporzionalità, disattivando totalmente o parzialmente, uno o più apparati o prodotti impiegati nelle reti e nei sistemi”.

Nello specifico il decreto legge stabilisce in quattro mesi il termine per individuare le amministrazioni pubbliche, gli enti e gli operatori pubblici e privati che entreranno a far parte del cosiddetto perimetro cibernetico, a tutela della sicurezza di reti e servizi definiti “strategici”. Sempre in quattro mesi l’organismo tecnico di supporto al CISR il Comitato Interministeriale per la Sicurezza della Repubblica, con un rappresentante della Presidenza del Consiglio dei ministri, dovranno stabilire i criteri in base ai quali i soggetti predisporranno e aggiorneranno “con cadenza almeno annuale un elenco delle reti, dei sistemi informativi e dei servizi informatici sensibili di rispettiva pertinenza, comprensivo della relativa architettura e componentistica”, che verrà poi diffuso agli organismi di competenza. Entro dieci mesi dovranno essere definite le procedure secondo cui i soggetti che fanno capo al perimetro notifichino gli incidenti che hanno impatto su reti, sistemi e servizi. Sempre entro dieci mesi è prevista la definizione delle misure volte a garantire gli elevati livelli di sicurezza previsti per i soggetti identificati, relative alle politiche di sicurezza, alla struttura organizzativa e alla gestione del rischio e alla mitigazione e gestione degli incidenti e alla loro prevenzione, anche attraverso la sostituzione di apparati o prodotti che risultino gravemente inadeguati sul piano della sicurezza; alla protezione fisica e logica e dei dati; all’integrità delle reti e dei sistemi informativi; alla gestione operativa, ivi compresa la continuità del servizio; al monitoraggio, test e controllo; alla formazione e consapevolezza; all’affidamento di forniture di beni, sistemi e servizi di information and communication technology (ICT), anche mediante definizione di caratteristiche e requisiti di carattere generale.

Per un approfondimento del contenuto del decreto legge si rinvia al relativo dossier.

Nello sviluppo dell’architettura nazionale della cyber sicurezza il Sistema di informazione per la sicurezza della Repubblica ha acquisito un ruolo strategico, prima con il DPCM 24 gennaio 2013 e, successivamente, con il DPCM 17 febbraio 2017 e il D.Lgs. 65/2018.

Come noto il Sistema di informazione per la sicurezza della Repubblica è l’insieme degli organi e delle autorità che nel nostro Paese hanno il compito di assicurare le attività informative allo scopo di salvaguardare la Repubblica dai pericoli e dalle minacce provenienti sia dall’interno sia dall’esterno.

Disciplinato principalmente dalla L. 124/2007, il Sistema di informazione per la sicurezza della Repubblica è composto dal Presidente del Consiglio dei ministri, dal Comitato interministeriale per la sicurezza della Repubblica (CISR), dall'Autorità eventualmente delegata dal Presidente del Consiglio, dal Dipartimento delle informazioni per la sicurezza (DIS), e dai servizi di informazione: Agenzia informazioni e sicurezza esterna (AISE) e Agenzia informazioni e sicurezza interna (AISI).

A sua volta il Comitato parlamentare per la sicurezza della Repubblica (Copasir), composto da cinque deputati e cinque senatori, è l’organo di controllo parlamentare della legittimità e della correttezza costituzionale dell’attività degli organismi informativi (L. 124/2007, artt. 30-38).

Nel dettaglio il Presidente del Consiglio dei ministri dirige ed ha la responsabilità generale della politica dell’informazione e della sicurezza (L. 124/2007, art. 1).

Egli provvede alla tutela della sicurezza nazionale anche nello spazio cibernetico (DPCM 17 febbraio 2017).

In particolare, in questo settore:

· provvede, nelle situazioni di crisi che coinvolgono aspetti di sicurezza nazionale, a convocare il CISR;

· adotta e aggiorna, su proposta del CISR, il quadro strategico nazionale per la sicurezza dello spazio cibernetico;

· adotta, su deliberazione del CISR, il Piano nazionale per la protezione cibernetica e la sicurezza informatica contenente gli obiettivi da conseguire e le linee di azione da porre in essere per realizzare il quadro strategico nazionale;

· emana le direttive per l'attuazione del Piano nazionale;

· impartisce, sentito il CISR, le direttive al DIS e alle Agenzie per rafforzare le attività di informazione per la protezione delle infrastrutture critiche materiali e immateriali, con particolare riguardo alla protezione cibernetica e alla sicurezza informatica nazionali.

Inoltre, adotta, sentito il CISR, la strategia nazionale di sicurezza cibernetica per la tutela della sicurezza delle reti e dei sistemi di interesse nazionale e le linee di indirizzo per l’attuazione della strategia di sicurezza cibernetica (D.Lgs. 65/2018, art. 6).

Ulteriori poteri in ambito di sicurezza cibernetica sono assegnati al Presidente del Consiglio dal recente decreto legge n. 105 del 2019, in corso di conversione.

Nello specifico il Presidente del Consiglio - su deliberazione del Comitato interministeriale per la sicurezza della Repubblica (CISR) - può disporre la disattivazione, totale o parziale, di uno o più apparati o prodotti impiegati nelle reti, nei sistemi o per l'espletamento dei servizi posti nel perimetro di sicurezza nazionale cibernetica nel caso in cui si verifichi un rischio grave e imminente per la sicurezza nazionale connesso alla vulnerabilità di reti, sistemi e servizi del perimetro di sicurezza nazionale cibernetica, e comunque nei casi di crisi cibernetica.

Situazione di crisi cibernetica è - secondo la definizione reca dall'articolo 2, comma 1, lettera o) del D.P.C.M del 17 febbraio 2017 - una "situazione in cui l'evento cibernetico assume dimensioni, intensità o natura tali da incidere sulla sicurezza nazionale o da non poter essere fronteggiato dalle singole amministrazioni competenti in via ordinaria ma con l'assunzione di decisioni coordinate in sede interministeriale".

Il Comitato interministeriale per la sicurezza della Repubblica (CISR) è organo istituzionale di raccordo politico-strategico sul tema della sicurezza nazionale, con compiti di consulenza, proposta e deliberazione. È presieduto dal Presidente del Consiglio e composto dai ministri degli esteri, dell’interno, della giustizia, della difesa, dell’economia e delle finanze, dello sviluppo economico. Il CISR ha funzioni consultive e di proposta, elabora gli indirizzi generali e gli obiettivi fondamentali da perseguire nel quadro della politica dell’informazione per la sicurezza e delibera sulla ripartizione delle risorse finanziarie tra il DIS e i servizi di informazione per la sicurezza e sui relativi bilanci preventivi e consuntivi (L. 124/2007, art. 5).

In materia di cyber security il CISR, oltre ai generali poteri di consulenza e proposta nei confronti del Presidente del Consiglio visti sopra, ha autonomi poteri di impulso e vigilanza indicati nel DPCM 17 febbraio 2017 (art. 4) quali:

· l'alta sorveglianza sull'attuazione del Piano nazionale per la sicurezza dello spazio cibernetico;

· l’approvazione di linee di indirizzo per favorire l'efficace collaborazione tra i soggetti istituzionali e gli operatori privati interessati alla sicurezza cibernetica, nonché per la condivisione delle informazioni e per l'adozione di best pratices e di misure rivolte all'obiettivo della sicurezza cibernetica;

· l’elaborazione di indirizzi generali e obiettivi fondamentali in materia di protezione cibernetica e di sicurezza informatica nazionali;

· la promozione di iniziative necessarie per assicurare la piena partecipazione dell'Italia ai consessi di cooperazione internazionale, quali quelli in ambito NATO e UE.

Infine, il CISR può formulare proposte di intervento normativo ed organizzativo ritenute necessarie al fine del potenziamento delle misure di prevenzione e di risposta alla minaccia cibernetica e quelle per la gestione delle crisi.

Il supporto tecnico all’attività del CISR, è assicurato dall’organismo collegiale di coordinamento istituito presso il DIS dal DPCM 24 gennaio 2013 e presieduto dallo stesso direttore del DIS. L’organismo è stato denominato CISR tecnico dal DPCM 17 febbraio 2017 (art. 3) che ne ha confermato sostanzialmente le competenze originariamente fissate dal DPCM del 2013.