Sulla pubblicità dei lavori:

Catania Mario , Presidente ... 3

Audizione del Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale FPM, Luca Vespignani:

Catania Mario , Presidente ... 3

Vespignani Luca , Segretario generale della Federazione contro la Pirateria Musicale e Multimediale FPM ... 3

Signorelli Marco , Head of Anti-Piracy della Federazione contro la Pirateria Musicale e Multimediale FPM ... 4

Vespignani Luca , Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale FPM ... 7

Catania Mario , Presidente ... 7

Vespignani Luca , Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale FPM ... 7

Signorelli Marco , Head of Anti-Piracy della Federazione contro la Pirateria Musicale e Multimediale FPM ... 8

Catania Mario , Presidente ... 8

Vespignani Luca , Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale FPM ... 8

Catania Mario , Presidente ... 8

Vespignani Luca , Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale FPM ... 8

Signorelli Marco , Head of Anti-Piracy della Federazione contro la Pirateria Musicale e Multimediale FPM ... 9

Catania Mario , Presidente ... 9

Signorelli Marco , Head of Anti-Piracy della Federazione contro la Pirateria Musicale e Multimediale FPM ... 9

Catania Mario , Presidente ... 9

ALLEGATO: Documentazione prodotta dagli auditi ... 10

PRESIDENZA DEL PRESIDENTE

MARIO CATANIA

La seduta comincia alle 14.35.

(La Commissione approva il processo verbale della seduta precedente).

Sulla pubblicità dei lavori.

PRESIDENTE. Avverto che, se non vi sono obiezioni, la pubblicità dei lavori della seduta odierna sarà assicurata anche attraverso impianti audiovisivi a circuito chiuso e la web-TV del canale satellitare sul sito Internet della Camera.

(Così rimane stabilito).

Audizione del Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale PFM, Luca Vespignani.

PRESIDENTE. L'ordine del giorno reca l'audizione del Segretario generale della Federazione contro la pirateria musicale e multimediale, Luca Vespignani. Il dottor Vespignani è accompagnato dal dottor Signorelli e dal dottor Pantaleo.

Il tema su cui abbiamo oggi l'audizione è, ovviamente, quello della contraffazione, correlata, da un lato, ai temi degli audiovisivi e dei prodotti musicali e, dall'altro, alla problematica sul dark web, relativamente alla quale il dottor Vespignani ritiene – così ci ha fatto sapere – di avere cose importanti da comunicare.

Do la parola al dottor Vespignani.

LUCA VESPIGNANI, Segretario generale della Federazione contro la Pirateria Musicale e Multimediale FPM. Innanzitutto grazie a tutti e buongiorno. Ho cose importanti nel senso che siamo arrivati a un punto in cui la tutela della proprietà intellettuale dei marchi ha raggiunto un livello di sofisticazione estremamente efficace. I risultati che abbiamo ottenuto nel mondo della musica, che rappresento qui, lo dimostrano. La crescita del mercato è dovuta all'esplosione del mercato legale, ma anche a efficacissimi interventi da parte delle forze dell'ordine e della magistratura, nonché, a livello normativo, ad alcune modifiche che hanno sicuramente aiutato.

Facciamo attenzione, però, perché adesso abbiamo il problema del deep web e del dark web. La storia della lotta alle violazioni del diritto d'autore e dei marchi è sempre stata una storia in cui le imprese sono sempre state in ritardo. Forse diventa opportuno, quindi, cominciare a pensare in anticipo alle potenziali strategie e agli strumenti da utilizzare per un fenomeno che oggi è ancora poco conosciuto, che è appunto quello del deep web.

Innanzitutto sfatiamo qualche mito. Quando si parla di deep web, si pensa a qualcosa di estremamente sofisticato, misterioso e inaccessibile. Paradossalmente, non lo è. Paradossalmente, il 95 per cento di Internet è deep web. Non è quello che vediamo. Quello che vediamo è una piccolissima parte.

Noi siamo cresciuti nell'ottica per cui Internet è il motore di ricerca e quello che digitiamo su Google e troviamo è il web. No, quella è una piccolissima parte del web. In realtà, il 90-95 per cento è composto di deep web, ossia di risorse che non possono essere raggiunte con i normali sistemi di navigazione. In fondo a questo deep web c'è un pezzettino, un 5 per cento, che è il dark web. Lì cambia ancora la prospettiva. Questo web continua a essere Pag. 4inaccessibile e irraggiungibile da molti punti di vista, ma pone una serie di problemi anche molto seri.

Non sto a tediarvi con la definizione dei vari livelli, anche perché poi lascerò la parola a Marco Signorelli per una descrizione più tecnica. Il concetto sostanzialmente è che tutto quello che sta nel deep web consiste in risorse informatiche tradizionali – siti, blog, forum, documenti, immagini, file di qualsiasi genere – che non sono collegate fra di loro e sono contenuti dinamici, che non possono essere raggiunti da motore di ricerca. Di fatto, se non si hanno le chiavi per andare a trovare questi documenti, non si può intervenire.

Infatti, se andate a vedere la slide con la tabella, vedete che indicizzato e accessibile è Internet come noi lo conosciamo. Non indicizzato, ma accessibile volendo, è il deep web, in cui c'è una marea di documenti, perché ci sono documenti dell'amministrazione pubblica e altri documenti. Se guardate la pagina in cui c'è la raffigurazione del deep web come iceberg, notate che ci sono informazioni accademiche, risorse, documenti medici e documenti legali, tutti non linkati, ma potenzialmente accessibili, se si conosce la chiave per accedervi.

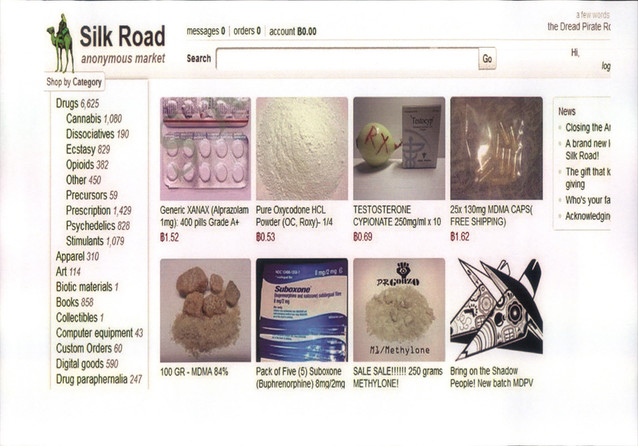

A parte tutte le risorse che vi ho detto, assolutamente legali ma non accessibili, da un dato punto in poi, in profondità, esiste il dark web, dove cominciamo a incontrare pedopornografia, vendita di armi, siti di organizzazioni terroristiche, prostituzione di tutti i tipi e droga, tantissima. Il dark web è diventato il principale sistema di smercio di stupefacenti. Non è più la strada, non sono più i canali tradizionali, ma è il dark web. Se vedete le immagini di fianco a questa raffigurazione del web profondo, notate che le vetrine a disposizione sono infinite.

Di contraffazione il deep web è pieno. Ho scelto alcuni esempi in maniera veramente casuale. Avrei potuto sceglierne decine e decine di altri. Vedete che alcuni dei principali marketplace del deep web nascono, vivono e si sviluppano soltanto per la vendita di materiale contraffatto. Vedete esempi sugli orologi e sull'abbigliamento, ancora esempi su abbigliamento e su accessori da abbigliamento con i più noti marchi.

Ho citato – lascerò poi la parola a Marco Signorelli – l'esempio più classico perché mi offre la possibilità di introdurre due o tre concetti fondamentali. L'esempio più classico è quello di Silk Road, ossia la Via della Seta, che una volta era la via per il commercio fra l'Impero cinese e Roma e adesso è diventata, invece, qualcosa di molto meno nobile e un contributo molto minore allo sviluppo delle culture e delle economie di imperi così distanti fra di loro. Era diventata il principale luogo di smercio di qualsiasi tipo di oggetto o sostanza illegale, ovviamente, su Internet.

Perché la cito? Perché mi offre la possibilità di dire che occorre fare attenzione, perché tutti gli strumenti che abbiamo messo a punto fino a oggi non funzionano. Avrete sentito parlare di indagini delle forze dell'ordine con tracciamenti online degli IP, blocchi dei siti, sequestro dei siti, filtraggio dei nomi di dominio e sequestro dei nomi di dominio. Niente di tutto questo funziona sul deep web. Non si può intervenire in questa maniera. Paradossalmente, c'è una sorta di regressione. Si torna a forme di investigazione molto più tradizionali. Alla fine, infatti, ci saranno un paio di spunti su come poter intervenire. Mi riferisco alle cosiddette fonti OSINT.

Marco Signorelli sarà molto più chiaro. Gli lascio la parola perché è lui il tecnico.

MARCO SIGNORELLI, Head of Anti-Piracy della Federazione contro la Pirateria Musicale e Multimediale FPM. Per poter parlare di deep web, anche per affrontare le problematiche cui si va incontro nella fattispecie dell’enforcement e della tutela, bisogna comprendere esattamente come funziona questa comunicazione all'interno del deep web, nonché del dark web.

Le caratteristiche principali della comunicazione all'interno del deep web sono due, principalmente. Una è basata su un sistema di reti definite decentralizzate, le cosiddette reti peer-to-peer, in cui ogni nodo od ogni macchina che compone questa rete ha sia funzione di client, quando richiede i dati, sia funzione di server, quando fornisce i dati. Pag. 5

L'altra particolarità di questa comunicazione è che avviene tramite una cosiddetta crittografia simmetrica. La comunicazione viene effettuata attraverso lo scambio di una coppia di chiavi, chiave pubblica e chiave privata. Le due chiavi sono correlate matematicamente tra loro, ragion per cui i messaggi codificati con la chiave pubblica possono essere letti solo dalla corrispondente chiave privata.

C'è un esempio nella slide che ho riportato, senza entrare troppo nei tecnicismi, in cui si mostra come il messaggio di Alice, che deve comunicare a tale Bob, utilizzi la chiave pubblica di Bob e solo Bob, conoscendo la propria chiave privata, possa leggere questo contenuto.

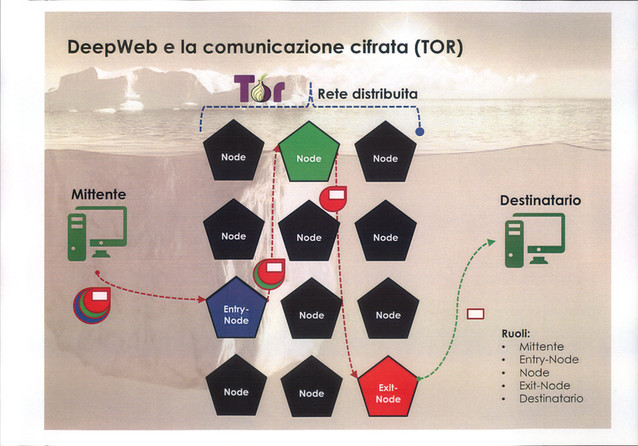

Questi due princìpi fondamentali sono quelli che caratterizzano, nella slide successiva, il protocollo di comunicazione che viene utilizzato sul deep web e sul dark web, che è il TOR, che sta per The Onion Router. La caratteristica principale di questo protocollo è che comprende queste due particolarità, ossia si basa su rete distribuita peer-to-peer e crittografia simmetrica.

Perché The Onion Router? Perché il messaggio viene impacchettato come se ci fossero dei layer. Vengono creati tanti layer quante sono le varie macchine attraverso le quali questo messaggio deve essere veicolato.

Nella slide successiva ho cercato di fare una rappresentazione il più schematica possibile di come avviene una comunicazione. Come vedete, sulla sinistra è rappresentato il mittente. Quando il mittente cerca di inviare un messaggio al destinatario, interroga la rete distribuita su TOR. Vengono individuati i nodi attraverso i quali il messaggio verrà inviato e per ogni nodo – i ruoli principali sono mittente, entry-node, node, exit-node e destinatario – che tratterà questo messaggio viene decriptata la parte di proprio interesse, che viene spedita al successivo nodo. Solo il destinatario finale vedrà il messaggio in chiaro.

Un'altra particolarità del servizio TOR sono i cosiddetti hidden service. Vado avanti in maniera molto semplice e pratica. Cosa sono gli hidden service? Sono i siti web, sostanzialmente, tutti i servizi che vengono pubblicati all'interno della rete TOR, che si distinguono per l'estensione .onion. L'estensione .onion è stata così riconosciuta dall’Internet Engineering Task Force con l'RFC 7686 come un'estensione privata, che pertanto non deve essere assegnata e controllata dall'ICANN, l'ente che gestisce i nomi di dominio e le varie estensioni.

Di conseguenza, queste estensioni non vengono riconosciute nel mondo Internet normale. Se provo a navigare su un sito con estensione .onion, non ci riuscirò mai. Devo per forza e necessariamente accedere all'interno di TOR. I software che sfruttano TOR riescono a riconoscere questa estensione e, quindi, rimbalzano queste richieste all'interno della rete TOR fino ad arrivare al destinatario.

Uno degli aspetti che legano un po’ quello che diceva prima Luca Vespignani sul fatto che all'interno del deep web e anche del dark web i contenuti non vengano indicizzati è molto chiaro quando si pensa che questi fenomeni vengono riconosciuti con dei siti web, con dei nomi a dominio con estensione .onion. Il nome dominio, però, non vi è riconducibile. Spesso è rappresentato semplicemente da caratteri alfanumerici e può cambiare nel tempo.

Come si fa a conoscere quali sono i siti all'interno del deep web? Esistono degli aggregatori, dei motori di ricerca, nonché delle specie di Wikipedia – dopo vediamo un esempio – all'interno dei quali si può andare e trovare le informazioni, a meno di non entrare nelle comunità e nei forum chiusi e cercare le informazioni. Da lì vengono promossi i vari marketplace, quelli che abbiamo visto prima.

Che cosa occorre per navigare all'interno del deep web? Occorrono sicuramente un TOR browser, che simula la connessione alla rete TOR, ed eventualmente altri strumenti specifici per TOR, come – ne cito alcuni – Freenet, I2P e Osiris. La moneta di scambio all'interno di queste comunità è il bitcoin, che ha anche una stessa caratteristica. È inutile spiegarlo qui. Penso sia ormai abbastanza chiara la definizione di bitcoin. Tale moneta sfrutta anch'essa le reti decentralizzate peer-to-peer. È completamente anonima e rapida, Pag. 6nel senso che le transazioni hanno una velocità semplicemente data dal calcolo delle macchine: quando viene elaborata una transazione, nel tempo in cui arriva a destinazione la transazione è avvenuta.

Nelle pagine successive mostro un esempio molto pratico di navigazione sul deep web. Connettendosi nella rete TOR, viene assegnato un indirizzo IP all'interno di questa rete. La propria macchina diventa, in questo caso, un nodo della rete. Ho raffigurato un esempio del famoso Wiki nascosto, una sorta di enciclopedia in cui vengono elencati i principali marketplace della contraffazione e di tutti i vari materiali che possono essere venduti all'interno del deep web.

L'esempio successivo è una rappresentazione di The Pirate Bay. The Pirate Bay è abbastanza noto anche qui in Italia perché è stato inibito, inizialmente nel 2008, poi con Cassazione nel 2010. Ha subìto dall'Italia un'inibizione a livello IP e DNS. The Pirate Bay è un sito Torrent, un tracker di Torrent molto famoso a livello internazionale. L'Italia si è distinta qualche anno fa ed è riuscita a ottenerne l'inibizione dall'Italia, ovviamente chiedendo l'inibizione ai service provider italiani.

The Pirate Bay è stato uno dei primi portali per la musica pirata ad approdare anch'esso sul deep web proprio per evitare queste tipologie di censure. Nella rappresentazione che vedete si può notare che il nome di The Pirate Bay all'interno del deep web non è The Pirate Bay, ma un acronimo composto da una serie di caratteri alfanumerici.

È rappresentato in rosso il percorso che ha fatto il mio browser, in quel caso, per arrivare fino all’onion site, ossia fino al sito. Vedete che dal mio browser sono passato dalla Francia e due volte in Germania, oltre che per altri relay, che sono altri nodi della rete TOR, sempre per il concetto che spiegavo velocemente prima. Così si è arrivati a destinazione sul sito.

Le principali problematiche di enforcement in questo settore sono sicuramente la cifratura e l'anonimato, perché le comunicazioni avvengono in forma criptata. Compromettere l'anonimato in questo caso è molto più difficile, perché tutti i nodi coinvolti nella comunicazione dovrebbero essere complici e coordinati. Proprio per il motivo che spiegavo prima, ogni volta che passa la comunicazione all'interno di un nodo è comunque cifrata.

Si aggiunge la dinamicità degli eventi e degli stati, considerato che un sito TOR con estensione .onion può cambiare rapidamente. Anche questo determina delle problematiche. Un conto è dire che oggi il sito AZ2 si presentava in un dato modo. Domani AZ2 – sto sparando, ovviamente, esempi pratici – potrebbe non esistere più. Magari esiste su un altro nome a dominio.

Un'altra delle problematiche determinata dal fatto che sia tutto cifrato è l'individuazione degli Internet service provider coinvolti. Una delle metodologie best practice da utilizzare o da osservare per questa tipologia di fenomeno è rappresentata da un presidio di monitoraggio fisso, ossia da una costante osservazione del fenomeno.

Sicuramente è vero quello che accennava prima il dottor Vespignani, ossia che si torna un po’ alle origini. Bisogna, infatti, incrociare l'investigazione da web investigator a quella classica da investigatore di strada. Perché? Perché nelle informazioni che posso trovare all'interno del deep web ci possono essere dei dati e degli indizi che possono ricondurre al mondo reale. L'unione delle due metodologie di indagine e di osservazione è sicuramente una buona norma da seguire.

L'altro punto che avevo inserito riguarda le infiltrazioni. Potrebbe comportare, ovviamente, la commissione di reati, ma parlo dell'agente «sotto copertura». Cosa vuol dire? Si tratta di farsi invitare nei forum. Abbiamo parlato tanto di forum chiusi, di forum privati in cui si può vedere quello che c'è dentro solo se si viene invitati. Si devono, quindi, intrattenere dei rapporti con questi signori. Si parla di conversazioni con i target fino ad arrivare alle prove d'acquisto della merce.

Parlando di prove d'acquisto della merce, trovo interessante la collaborazione con gli spedizionieri, perché tutto quello che viene acquistato in questo mondo oscuro passa poi nel mondo reale. L'osservazione e la Pag. 7collaborazione con gli spedizionieri e la raccolta delle informazioni presso questi potrebbero essere utili al fine delle indagini, fino ad arrivare al follow the money. Esistono già delle best practice anche in tema di criptomoneta che possono determinare i responsabili dell'illecito commesso all'interno del deep web.

LUCA VESPIGNANI, Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale FPM. Tenete conto che il passaggio di The Pirate Bay al deep web è particolarmente significativo, perché The Pirate Bay è sempre stato il sito che ha anticipato le contromisure per sfuggire a qualsiasi tipo di enforcement. Oggi molti siti hanno già fatto un passo in più e sono passati dal web normale ai cosiddetti servizi CDN, ossia CloudFlare e servizi simili, che in qualche misura – non completamente – li proteggono da qualsiasi tipo di intervento. The Pirate Bay, non a caso, è già passato al deep web. Questo è il chiaro segnale che il futuro della contraffazione e di qualsiasi tipo di comportamento illecito sul web sarà quello.

Abbiamo provato a immaginare pochissimi punti che potrebbero essere la chiave per intervenire sul fenomeno nel futuro: formazione tecnico-informatica e investigativa e investimenti grossi in tecnologia. Chiunque si dovrà fare carico di andare a fare dei monitoraggi sul deep web e sul dark web si troverà a dover gestire una quantità di dati che non è neanche lontanamente paragonabile a quella che viene gestita oggi. Va introdotto, quindi, anche il concetto, per esempio, di self-learning machine. Diversamente, se non ci saranno dei sistemi che siano in grado di autoapprendere dai monitoraggi precedenti, sarà impossibile fare dei monitoraggi approfonditi.

Una piccola cosa è l'agente provocatore. Oggi, per esempio, nel mondo del copyright non si può utilizzare l'agente provocatore. Sarebbe un reato. Sul deep web è lo strumento principale di intervento. Senza l'agente provocatore, ossia quello che, come diceva il dottor Signorelli, si infiltra e fa parte della comunità, nel deep web non si riescono a ottenere risultati significativi dal punto di vista della tutela della proprietà industriale e intellettuale.

Se ci sono domande, siamo a disposizione.

PRESIDENTE. Intanto vi ringrazio per le cose che ci avete detto, che integrano un'audizione precedente che avevamo già fatto sul tema. La vostra documentazione, a una prima visione, mi pare molto utile, anche perché è intellegibile, ben ordinata ed esposta in modo logico.

Ho due domande veramente da uomo della strada. Con riguardo alla prima, abbiamo già ascoltato nell'audizione precedente, e voi ce lo riconfermate oggi, che il deep web rappresenterebbe il 90-95 per cento della movimentazione complessiva su Internet.

La domanda che vi faccio – scusate l'ingenuità – è la seguente: mi colpisce questo dato, perché nella percezione comune e nella vita comune conosco centinaia, o migliaia di persone che navigano su Internet e faccio fatica a conoscerne una che vada sul deep web. Com'è questa discrasia tra il mondo reale di chi naviga, le persone, noi tutti, e il dato del circolante? Questa è la mia prima domanda.

Passo alla seconda domanda, che non ho fatto in tempo a fare l'altra volta. Nel deep web, dove peraltro non tutto è illegale – ce l'avete già detto; anzi, una parte della movimentazione non lo è – comunque è fondamentale questo sistema TOR, che è sostanzialmente il raccordo di tutta questa movimentazione.

La domanda che vi faccio, anche questa da uomo della strada, è: come nasce TOR, chi c'è dietro TOR, chi costruisce TOR? Ci sono elementi del sistema che non possono venire dal basso. Devono avere avuto comunque un'impostazione – non voglio dire una regia – su cui poi magari dal basso si è costruito.

Do la parola agli auditi per la replica.

LUCA VESPIGNANI, Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale FPM. Intanto rispondo alla prima domanda. Ovviamente, quando parliamo del 90-95 per cento, intendiamo Pag. 8 che il 90-95 per cento delle risorse, del materiale che costituisce il web nel suo complesso è deep web e dark web. È ovvio che ciò è inversamente proporzionale, come diceva giustamente il presidente, al numero di persone che accedono a quelle risorse.

Sono molte, molte meno le persone che accedono alle risorse del deep web e del dark web. Chi vi accede? Vi accedono i professionisti in un determinato settore. Parlavamo prima, per esempio, dei documenti istituzionali, dei documenti medici e dei documenti legali, che sono nel deep web perché non devono essere di libero accesso. In quel caso saranno i professionisti di riferimento che vi accedono. Al dark web accede soltanto chi vuole commettere un crimine, fondamentalmente, ossia chi vuole vendere o acquistare materiale che non sarebbe liberamente vendibile.

Sulla questione TOR poi magari il dottor Signorelli vi fornirà una spiegazione più tecnica. È sempre il vecchio problema. A monte questa tecnologia è neutrale. C'è qualcuno che ha sviluppato un protocollo di comunicazione che potenzialmente avrebbe potuto essere usato per comunicazioni assolutamente legali. Nel caso di TOR il protocollo è già nato con la volontà di creare un sistema criptato che ufficialmente doveva tutelare in maniera estremamente accurata la privacy di coloro che comunicavano. In realtà, è nato già con l'obiettivo di sfuggire a qualsiasi tipo di controllo. A monte, però, rimane un protocollo di comunicazione neutro. Il problema è l'utilizzo che se ne fa.

MARCO SIGNORELLI, Head of Anti-Piracy della Federazione contro la Pirateria Musicale e Multimediale FPM. Quanto ai cenni storici, il protocollo TOR nasce agli inizi degli anni Novanta su mandato da parte del US Naval Research Laboratory per criptare le conversazioni che avvenivano all'interno dello scambio militare. Dopo gli anni Novanta il progetto fu portato avanti, sempre in ambito militare, con l'aiuto di altre fondazioni.

Nel 2006, se non sbaglio, nasce la Fondazione TOR Project, un'associazione privata che riceve fondi. Si tratta di liberi contributi da parte di chiunque, dei cittadini. La base era proprio un sistema di comunicazione per cifrare comunicazioni segrete militari di un ente militare americano.

PRESIDENTE. Faccio fatica a cogliere il meccanismo per cui questa fondazione privata riceve volontari contributi da privati cittadini. L'esperienza insegna che normalmente dietro ai meccanismi di questo genere, ma non solo, c'è sempre un utile. Qui dov'è l'utile?

LUCA VESPIGNANI, Segretario Generale della Federazione contro la Pirateria Musicale e Multimediale FPM. Non sono solo privati cittadini. Sono anche aziende tecnologiche, talora rilevanti. L'utile, o comunque l'investimento, per queste aziende tecnologiche è comunque l'essere parte di un progetto che si suppone, o si spera, sia innovativo e diventi poi sfruttabile commercialmente nel futuro.

Ufficialmente la comunità di TOR nasce, o comunque si sviluppa e opera, semplicemente per garantire una sorta di Internet libero. Dopodiché, la storia ha dimostrato che molte di queste presunte associazioni per lo sviluppo di sistemi di comunicazione criptati, in realtà, consentivano dei guadagni a chi queste associazioni o queste fondazioni le gestiva. Ufficialmente il concetto è chiedere fondi per sviluppare una tecnologia che consenta il libero scambio di informazioni senza possibilità di censura o di intervento coercitivo.

PRESIDENTE. Pongo un'ultima domanda. Premesso tutto questo, cos'è che distingue il dark dal deep web, semplicemente il contenuto, la materia? Per il resto si muovono esattamente allo stesso modo e dentro la stessa cornice. Quello che fa la differenza è soltanto il fatto che in un caso trattiamo di illeciti e nell'altro no, oppure ci sono anche ambiti diversi nell'ottica di Internet?

LUCA VESPIGNANI, Segretario Generale della Federazione contro la Pirateria Pag. 9Musicale e Multimediale FPM. Sicuramente la differenza sta nel contenuto, questo sicuramente. Nel dark web la grandissima maggioranza, se non la totalità, dei contenuti consiste in contenuti o materiali illegali. Cambiano anche, però, le modalità di accesso. Il deep web è semplicemente quello che dicevo all'inizio di questa presentazione: si tratta di documenti che non sono rintracciabili dai motori di ricerca. Tendenzialmente, sono legali. Nel dark web ci vuole qualcosa di più. Per accedere a quei siti è richiesto l'utilizzo di tecnologie complesse e i siti sono molto più protetti.

MARCO SIGNORELLI, Head of Anti-Piracy della Federazione contro la Pirateria Musicale e Multimediale FPM. Si può pensare al dark web quando ci sono dei forum, per esempio, dei marketplace, ossia dei mercati online, sempre all'interno, ovviamente, di questa fetta nascosta, che rendono visibile il contenuto solo agli utenti che sono stati iscritti. Sono comunità chiuse. Già lì si parla di dark web, perché quella comunità non è raggiungibile neanche al deep web. La si può vedere, ma poi, per accedere, si deve entrare in contatto, ricevere delle credenziali e accedere. Allora si parla di dark web. Poi, ovviamente, il contenuto è quello che differenzia anche questa definizione.

PRESIDENTE. Ho due domande. Sui social a volte ci sono dei sistemi ad accesso limitato. In questo caso possiamo parlare comunque di qualcosa di assimilabile o no?

L'altra domanda che volevo fare in relazione alla sua risposta è la seguente: comunque il dark web si muove dentro il sistema TOR, o no?

MARCO SIGNORELLI, Head of Anti-Piracy della Federazione contro la Pirateria Musicale e Multimediale FPM. Credo di poter rispondere a entrambe le domande con una risposta. La prima domanda era se alcuni social network, essendo anch'essi protetti da un accesso con credenziali, possano rientrare nel dark web, se ho compreso bene. No, perché si parla comunque di dark web e di deep web quando queste comunicazioni avvengono attraverso il protocollo TOR. Questa è la prima distinzione.

Con questa rispondo anche alla seconda domanda, ossia che è necessario l'utilizzo del protocollo TOR. È lo strumento di comunicazione utilizzato nel deep e dark web, in tutto ciò che è nascosto al mondo Internet.

PRESIDENTE. Bene. Credo sia stata una giornata molto utile, sicuramente a me, per la crescita nella comprensione di tutto questo tema, ma anche a tutta la Commissione. Vi ringrazio e dispongo che la documentazione prodotta sia allegata al resoconto stenografico della seduta odierna.

Dichiaro chiusa l'audizione.

La seduta termina alle 15.05.

Pag. 10ALLEGATO